خلاصه: کارشناسان امنیتی بدافزار جدید سرقت اطلاعات را شناسایی کردند که در برنامه تلگرام خود را پنهان کرده است. این بدافزار، برای سرقت اطلاعات کاربری و کوکیها طراحی شده است.

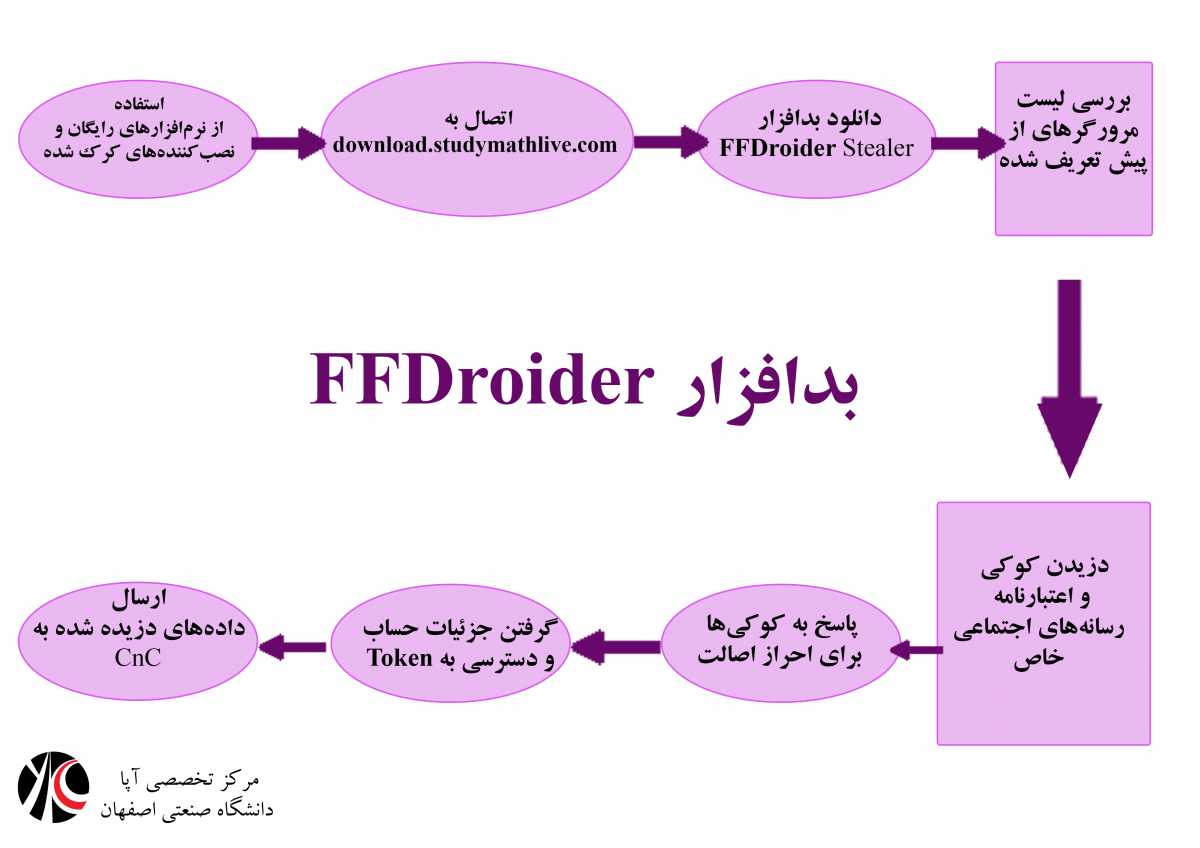

محققان امنیت سایبری از Zscaler ThreatLabz نسبت به بدافزار جدیدی به نام FFDroider هشدار میدهند که خود را به عنوان برنامه تلگرام پنهان میکند. این بدافزار برای جمعآوری اطلاعات و کوکیها از ماشینهای آلوده گرفته شده است. این بدافزار جدید مبتنی بر ویندوز است که کلید رجیستری به نام FFDroider ایجاد میکند. بر اساس مشاهدات، ThreatLabz نام این بدافزار جدید را از Win32.PWS.FFDroider برگرفته است. FFDroider برای ارسال اطلاعات و کوکیهای دزدیده شده به سرور Command & Control طراحی شده است، خود را در ماشینهای قربانی پنهان میکند تا شبیه برنامه تلگرام شود. کارشناسان چندین نمونه FFDroider را مشاهده کردند که از طریق URL آلوده زیر وارد شدند. همه حملات ناشی از این بدافزار از طریق نسخههای کرک آلودهی نصب کنندهها و نرم افزارهای رایگان استفاده کردند.

download.studymathlive[.]com/normal/lilay.exe

در ادامه، به ویژگیهای کلیدی پیادهسازی شده توسط FFDroider میپردازیم:

- سرقت کوکیها و اعتبارنامهها از دستگاه قربانی

- هدف قرار دادن رسانههای اجتماعی برای سرقت اعتبار و کوکیها.

- سارق با استفاده از کوکیهای دزدیده شده وارد رسانههای اجتماعی قربانیان میشود و اطلاعات حساب کاربری مانند Facebook Ads-manager استخراج میکند. این استخراج را با استفاده از اجرای تبلیغات مخرب با روشهای پرداخت ذخیرهشده و در اینستاگرام از طریق API به دست میآورد. از اطلاعات حساب کاربری برای سرقت اطلاعات شخصی استفاده میکند.

- از قوانین لیست سفید ورودی در فایروال ویندوز استفاده میکند که به بدافزار اجازه میدهد در مکان مورد نظر کپی شود.

- مهاجم از iplogger.org برای ردیابی تعداد عفونت[۱] استفاده میکند.

این بدافزار قادر به سرقت اطلاعات از چندین مرورگر از جمله کروم، موزیلا فایرفاکس، اینترنت اکسپلورر و مایکروسافت اج است. FFDroider وبسایتهایی مانند فیس بوک، اینستاگرام، توییتر، آمازون، eBay و Etsy را نیز هدف قرار می دهد. FFDroider از قابلیت دانلودری[۲] پشتیبانی میکند که با دانلود ماژولهای جدید از سرور بهروزرسانی خود را ارتقا میدهد. ساختار مدولار به سارق اطلاعات اجازه میدهد تا در طول زمان قابلیتهای جدیدی را اضافه کند. پس از سرقت و اطلاعات به سرقت رفته از مرورگرها و وبسایتهای مورد نظر به C&C[۳] ارسال میشود. FFDroider Stealer سعی میکند با دانلود ماژولهای دیگر از سرور بهروزرسانی خود را در بازه زمانی ثابتی ارتقا دهد و با ارسال درخواستهای مختلف به موارد زیر

URL:http[:]//186[.]2[.]171 [.]17/seemorebtu/poe.php?e=<filename>

با فراخوانی APIهای wininet.dll مانند InternetOpenUrlW و InternetReadFile، خود را ارتقا دهد. ماژول بر روی دیسک در فهرستی که قبلاً ایجاد شده "" VlcpVideov1.01 به عنوان "install.exe" نوشته میشود.

تجزیه و تحلیل کد بدافزار، عملکرد اشکالزدایی[۴] را نشان میدهد، اگر نام فایل در زمان اجرا test.exe باشد، کد مخرب در حالت اشکالزدایی اجرا میشود و در هر حلقهای که در آن قرار میگیرد، پیامهایی ظاهر میشود و سپس آن را چاپ میکند. کوکی های دزدیده شده و بدنه نهایی json که قرار است از هر مرورگر برای وبسایتهای مورد نظر به C&C ارسال شود. محققان جدول Mitre و شاخص های سازش[۵] را برای این حملات منتشر کردند.