خلاصه: حملهای با استفاده از آسیبپذیری روی مایکروسافت آفیس که میتواند فایلهایی را ایجاد کند که بهطور خودکار لینکهای تعبیه شده در خود را به محض بازکردن بهروز رسانی کند. با اینکه این آسیبپذیری وصله شده است با توجه به اینکه بسیاری بهروزرسانی لازم را انجام ندادهاند طعمههای خوبی برای هکرها شدهاند.

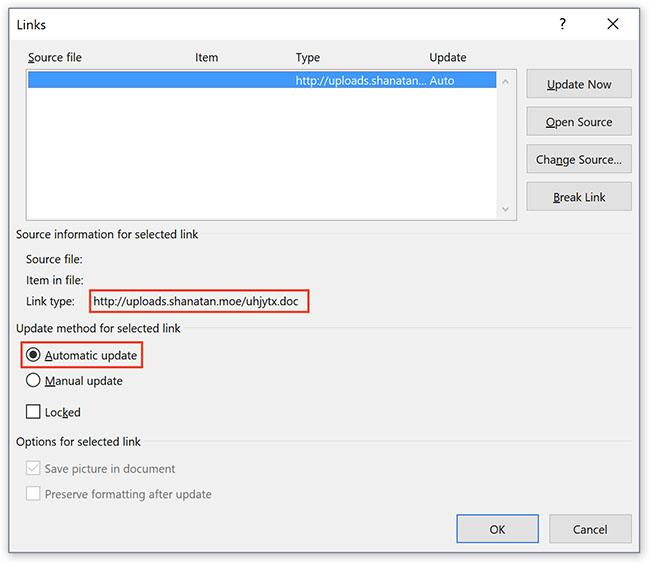

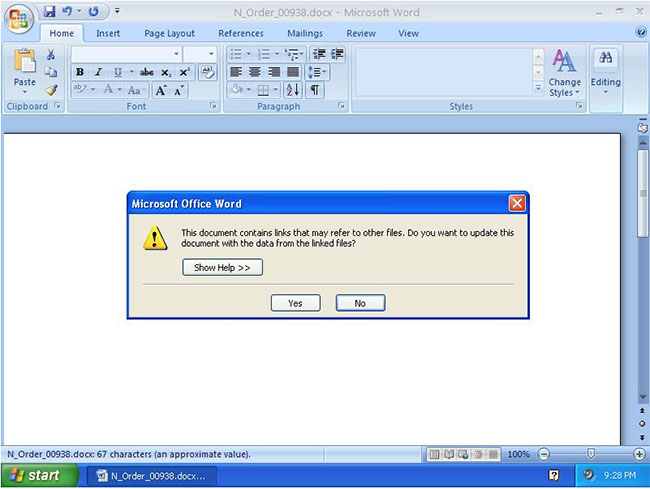

مرکز شناسایی حملات اینترنتی SANS فایل Word مخرب و آسیب زایی که اقدام به دانلود خودکار فایلهایRTF مخرب میکند را شناسایی و تحلیل کردهاند. مهمترین مسئله دربارهی این حملهی عمومی، استفادهی این حمله از روشی است که پیش از این مشاهده نشده بود؛ فایل مذکور از افزونهی Microsoft Word که میتواند فایلهایی را ایجاد کند که بهطور خودکار لینکهایی که در آن است را به محض بازکردن آن بهروزرسانی کند، استفاده میکند.

فایل Word سعی میکند تا به فایل آلودهی RTF دسترسی یابد و اگر موفق بود، یک Payload جاوااسکریپت را دانلود میکند و واسطی را ایجاد کرده تا از طریق خط فرمان Power Shell فایل آلوده را دانلود کند.

کارشناسان این مرکز گفتهاندکه بهروزرسانی بدون نیاز به کاری از طرف کاربر یا پیام اخطار به کاربر اجرا میشود. از سوی دیگر بررسیهای سرویسهای شناسایی بدافزارها نشان میدهد که در برخی موارد این فایل اجازهی تغییرات را برای بهروزرسانی اسناد با دادههایی که از لینک دریافت میکند دارد.

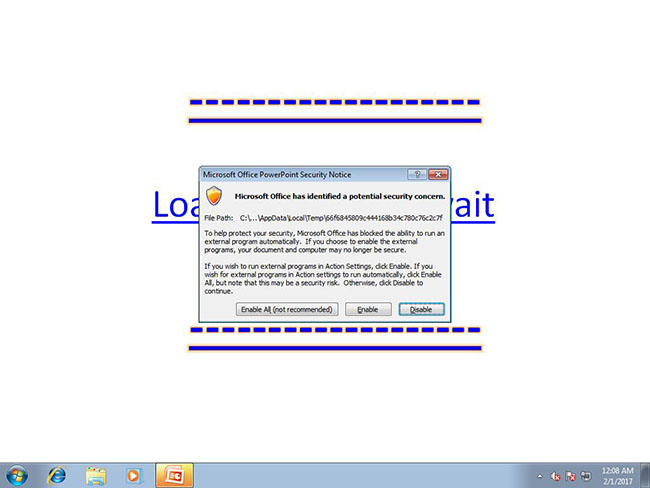

در گزارشهای قبلی به روشهای دیگر استفاده از این آسیبپذیری به صورت فایل ورد یا پاورپوینت آلوده اشاره نمودهایم. در آخرین سو استفاده از این روش که شرکت ترند میکرو آن را افشا نموده بود نفوذ با استفاده از فایل پاورپوینت بوده است.

در این حمله نیز سازوکار دریافت همان سازوکار مشابه (ضمیمهی ایمیل)، فایل مخرب یک فایل ارائهی پاورپوینت و Payload نهایی نیز بهطور مشابه، یک تروجان کنترل از راه دور با قابلیت کنترل کتقریبا کامل کامپیوتر قربانی است. Payload نهایی از طریق انیمیشنهای پاورپوینت اجرا میشود.

نهایتا، تمام این شباهتها یادآور تکنیک یکسان این حمله با بدافزار جدید پاورپوینی بود که توسطارسال کنندگان هرزنامهها مورد استفاده قرار گرفتهبود. در آن حمله آغاز فرآیند بدخواهانه، نیازمند دستور کاربر بود که بر صفحهی نمایش پیامی نمایان میشد و منتظر تایید کاربر برای آغاز دانلود بود.

در زمان تشخیص این حمله، جروم سگورا، Jérôme Segura، پژوهشگر امنیت در یادداشتی نوشته بود «گذشت زمان مشخص خواهد کرد که این آلودگی جدید، چقدر در میان مجرمان سایبری محبوب خواهد شد و مورد استفاده قرار خواهد گرفت. اینکه دیگر نیازی به اجرای دستورات پیچیده و مفصلی از سوی کاربر نیست، روشی جدید است و آغاز فرآیند با حرکت ماوس حرکت هوشمندانهای است که درنظر گرفته شده. شکی نیست که عاملان این تهدیدها، برای سوءاستفاده از عناصر انسانی، با تغییراتی مختلفی به این شیوه ادامه خواهند داد.»

شاید این آخرین مورد، کاملترین نمونهی این حمله باشد.

در تمام موارد، کاملا مشهود بوده که مهاجمین شرکتها را هدف خود قرار میدهند و هدف مشخص و نهایی آنها دسترسی به اطلاعاتی است که سرقت پول را از حسابهای کاربران شرکت برایشان مقدور سازد.