خلاصه: دفتر تحقیقات فدرال (FBI) و آژانس امنیت ملّی( NSA) ایالات متحده آمریکا، دیروز هشدار امنیتی مشترکی را منتشر کردند که در آن جزئیات نوع جدیدی از بدافزارهای لینوکسی که توسط هکرهای ارتش روسیه ساخته و استفاده میشود، گزارش شده است. کاربرد اصلی این بدافزار با نام Drovorub، استقرار یک در پشتی در شبکههای هدف است. برای پیشگیری از حملات احتمالی با استفاده از این بدافزار، بهتر است تمامی سیستمهای لینوکسی به نسخه ۳.۷ یا بالاتر ارتقا یابند. بعلاوه، در متن هشدار مشترک FBI و NSA راهکارهای امنیتی برای تشخیص و مقابله با بدافزار Drovorub ارائه شده است.

دفتر تحقیقات فدرال (FBI) و آژانس امنیت ملّی( NSA) ایالات متحده آمریکا، دیروز هشدار امنیتی مشترکی را منتشر کردند که در آن جزئیات نوع جدیدی از بدافزارهای لینوکسی که توسط هکرهای ارتش روسیه ساخته و استفاده میشود، گزارش شده است. کاربرد اصلی این بدافزار با نام Drovorub، استقرار یک در پشتی در شبکههای هدف است. این بدافزار به ادعای FBI و NSA به گروه تهدید روسی APT28 منتسب شده است. جدول زیر این گروه تهدید را بطور خلاصه معرفی میکند.

|

سایر نامها |

Sofacy Fancy Bear Sednit Group 74 TG-4127 Pawn Storm Tsar Team Strontium Swallowtail SIG40 Snakemackerel Iron Twilight Grizzly Steppe |

|

مورد حمایت |

دولت روسیه Two GRU units (Unit 26165 and Unit 74455) |

|

انگیزه |

سرقت و جاسوسی اطلاعات |

|

اهداف |

بخشها: دولتی، پتروشیمی، سفارتخانهها، صنعتی، سازمانهای اطلاعاتی، NGOها ، مهندسی، رسانه کشورها: افغانستان، ارمنستان، بلژیک، بلغارستان، کانادا، شیلی، چین، کرواسی، قبرس، فرانسه، گرجستان، آلمان، ایران، عراق، ژاپن، اُردن، قزاقستان، مکزیک، مغولستان، هلند، نروژ، پاکستان، لهستان، آفریقای جنوبی، کرۀ جنوبی، تاجیکستان، ترکیه، اوگاندا، امارات، انگلستان، اوکراین، ایالات متحده آمریکا، ازبکستان سازمانهای بینالمللی: APEC، NATO و OSCE |

|

ابزارها |

ADVSTORESHELL, Cannon, certutil, CHOPSTICK, Computrace, CORESHELL, DealersChoice, Downdelph, DownRange, Dropper, EVILTOSS, Foozer, Forfiles, HIDEDRV, JHUHUGIT, Koadic, Komplex, LoJax, Mimikatz, OLDBAIT, PocoDown, Responder, Sedkit, Sednit, Sedreco, Seduploader, Sofacy, SOURFACE, USBStealer, Winexe, WinIDS, X-Agent, X-Agent for Android, X-Agent OSX, XTunnel and Zebrocy |

نام Drovorub را گروه APT28 بر این بدافزار نهاده است و نه FBI یا NSA. این اسم از ترکیب Drovo (дрово) به معنای «هیزم» و rub (руб) به معنای «خرد کردن» بدست آمده است.

امّا چرا بدافزار Drovorub به APT28 نسبت داده شده است؟

پاسخ استفاده مجدد مهاجمین از سروری است که پیشتر توسط این گروه به عنوان سرور کنترل و فرمان یا C&C استفاده شده بود. NSA و FBI با مقایسه آدرسهای IP سرور C&C بدافزارDrovorub ، ارتباط آن با APT28 را فاش کردند. آدرسهای IP مذکور قبلاً توسط مایکروسافت گزارش شده بودند.

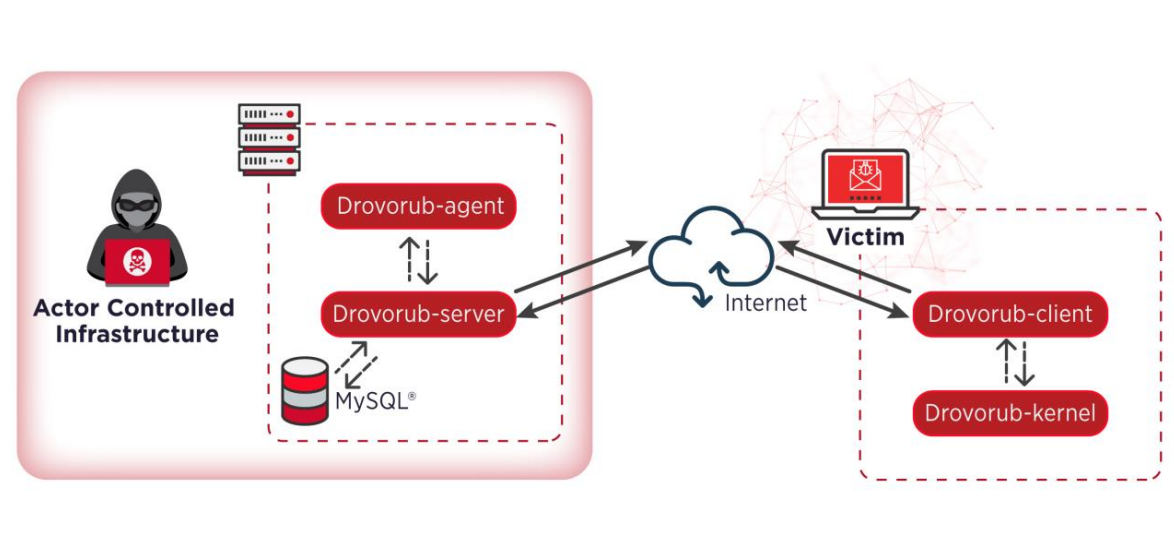

مهمترین ویژگی Drovorub، چندمؤلفهای بودن آن است. این مولفهها عبارتند از:

- Drovorub-Agent

- Drovorub-Client

- Drovorub-Server

- Drovorub-Kernel

مولفههای فوقالذکر قابلیت کاشت (implant)، روتکیت، انتقال فایل، انتقال پورت و ارتباط با سرور C&C را برای بدافزار فراهم میسازد (جدول زیر).

|

مولفه Drovorub |

قابلیت |

|

Drovorub-Agent |

انتقال فایل، انتقال پورت |

|

Drovorub-Client |

کاشت |

|

Drovorub-Server |

ارتباط با سرور C&C |

|

Drovorub-Kernel |

روتکیت |

مدیر ارشد فنی McAfee، استیو گروبمَن: «بدافزار Drovorub چاقوی ارتشی سوئیسی است با قابلیتهایی که امکان انجام کارهای بسیاری را برای مهاجم فراهم میسازد؛ از جمله: سرقت فایلها و کنترل سیستم قربانی از راه دور».

برای پیشگیری از حملات احتمالی با استفاده از این بدافزار، بهتر است تمامی سیستمهای لینوکسی به نسخه ۳.۷ یا بالاتر ارتقا یابند. نسخ مذکور بخاطر استفاده از kernel signing اجازه نصب روتکیتِ Drovorub را به مهاجم نمیدهند. بعلاوه، در متن هشدار مشترک FBI و NSA راهکارهای امنیتی برای تشخیص و مقابله با بدافزار Drovorub ارائه شده است.