خلاصه: یک آسیبپذیری جدید روی تراشههای وایفای امکان شنود اطلاعات دستگاههای آسیبپذیر را فراهم مینماید. آسیبپذیری Kr00k بیش از یک میلیارد دستگاه را تحت تاثیر قرار داده است. پیشنهاد میشود هرچه زودتر وصلههای منتشر شده را روی همه دستگاههای آسیبپذیر نصب شود.یک آسیبپذیری جدید روی تراشههای وایفای امکان شنود اطلاعات دستگاههای آسیبپذیر را فراهم مینماید. آسیبپذیری Kr00k بیش از یک میلیارد دستگاه را تحت تاثیر قرار داده است. پیشنهاد میشود هرچه زودتر وصلههای منتشر شده را روی همه دستگاههای آسیبپذیر نصب شود.

کارشناسان امنیت سایبری آسیبپذیری سخت افزاری جدیدی که در تراشههای وایفای تولیدی توسط Broadcom و cypress وجود داشته را افشاء کردند که ظاهراً بیش از یک میلیارد دستگاه از جمله تلفنهای هوشمند، تبلت، لپتاپ، روترها و گجتهای اینترنت اشیا را در معرض شنود قرار داده است.

این نقص که Kr00k لقب گرفته است و با شناسه جهانی CVE -2019-15126 شناخته میشود. این نقص به مهاجمان اجازه میدهد تا برخی از بستههای شبکه بیسیم که توسط دستگاههای آسیبپذیر در محیط انتقال مییابد را از راه دور رهگیری و سپس رمزگشایی کنند.

کارشناس ESET میگوید: این آسیبپذیری بیش از یک میلیارد دستگاه را در معرض خطر قرار داده که شامل وسایل پراستفادهای از برندهای آمازون ،اپل ،گوگل ، سامسونگ و دیگر دستگاهها میباشد.

این آسیبپذیری به مهاجمان اجازه میدهد که بستههای شبکه از طریق وای فای نزدیک آن ردیابی شود و سپس آنها را رمزگشایی کنند تا به دادههای موجود در آن دسترسی پیدا کنند؛ حتی اگر مشخص نباشد که اطلاعات آن شامل چه چیزی است.

توجه به این نکته مهم است که مهاجمان نیازی به اتصال به شبکه وایفای شما ندارند. برای اینکه مشخص شود که دستگاه شما آسیبپذیر است یا نه، کافیست از WPA2 (دسترسی حفاظت شده وایفای)-پرسنال یا اینترپرایز با رمزگزاری CCMP استفاده کند.

در رابطه با پروتکلهای دیگری مانند WEP,WPA-TKIP وWPA3، کارشناسان اظهار نظر نکردهاند، بنابراین ما در حال حاضر از وضعیت آنها در رابطه با این آسیبپذیری اطلاعی نداریم.

علاوهبر این، از آنجا که لایه وایفای مورد هدف قرار گرفته، تمام ارتباطات روی لایه TLS شامل بانکداری آنلاین یا هر وبسایت دیگری که با پیشوند HTTPS ایمن است.

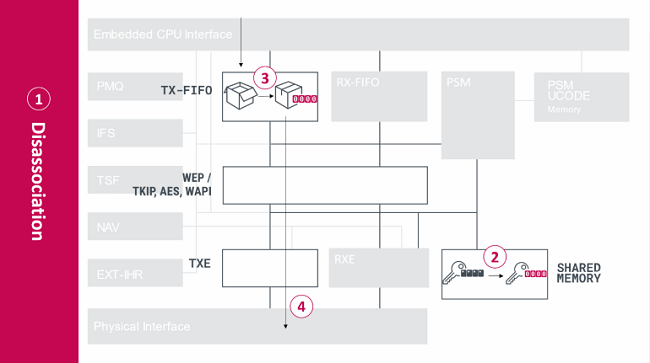

برای بررسی عملیات خاص، مهاجمان منتظر هستند تا کاربر دستگاه خود را از شبکه وایفای قطع کند یعنی آفلاین شود، سپس تراشه آسیبپذیر وایفای با پاک کردن حافظه، کلید جلسه را به مقدار صفر تنظیم میکند. معمولاً این امر باعث میشود که تمام انتقال دادهها متوقف شود. با این حال، در این حالت، تراشه با استفاده از کلید رمزنگاری که مقدار آن صفر است دادهها را از درون بافر خود انتقال میدهد.

با این وجود، حتی اگر دستگاه شما به خطر بیفتد، به این معنی نیست که رمز عبور وایفای شما نیز آشکار شده است. همچنین شباهتهایی بین این نقص و نقصهایی که قبلاً در شبکه وایفای کشف شده مشاهده شده است.

به عنوان مثال این آسیبپذیری با آسیبپذیری کرک (KRACK - حملات نصب مجدد کلید) که در سال ۲۰۱۷ کشف شد و همچنین سوءاستفاده از آسیبپذیریها در WPA2 در جهت رمزگشایی غیرمجاز دادهها شباهتهایی دارد.

در حال حاضر، این آسیبپذیری به همهی تولیدکنندگانی که دستگاههای آنها ممکن است در معرض خطر باشد اطلاع داده شده و در حال حاضر وصلههای آنها منتشر شده است.

با این حال حتی اگر شما وصلههای موجود را نصب کنید، هنوز هم ممکن است به دلیل اتصال به اکسسپوینتها و یا مسیریابهای آسیبپذیر که این وصله را دریافت نکردهاند در معرض حمله باشید؛ زیرا kr00k از اکسسپوینتها و مسیریابهای آسیبپذیر برای آلوده کردن کاربران استفاده میکند.

این بدان معناست که شما باید برخی دستگاههای خود را در سطح نرمافزار و برخی را در سطح نرمافزار میانی و برای دستگاههای اینترنت اشیا و مسیریابها آپدیت کنید تا مطمئن شوید که از همه طرف محافظت شدهاید.

از طرف دیگر تولیدکنندگان، باید به طور مرتب نصب وصلهها روی دستگاهها را بررسی کرده تا اطمیناان حاصل کنند که کاربران آنها در آینده آسیبپذیر نخواهند بود.