خلاصه: یک نوع جدید از بدافزار معروف Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است. کد اکسپلویت منتشرشده ابتدا با استفاده از یکی از دو پسورد پیشفرض از راه دور به دستگاه ZyXEL وارد شده و سپس با استفاده از پسورد su جاسازی شده امتیازهای ریشه را بهدست میآورد.

یک نوع جدید از بدافزار اینترنت اشیای Mirai بهسرعت در حال گسترش است. به گفتهی محققان انتشار کد اکسپلویت در یک پایگاهدادهی آسیبپذیریهای عمومی، عامل اصلی افزایش فعالیتهای مرتبط با باتنت Mirai است.

پس از انتشار کد اکسپلویت در ۳۱ اکتبر، محققان اسکنهایی را با استفاده از آن در ۲۲ نوامبر مشاهده کردند. این اکسپلویت آسیبپذیری CVE-2016-10401 را در مسیریابهای قدیمی ZyXEL PK5001z راهاندازی میکند. این مسیریاب دارای یک رمزعبور کاربر جاسازیشده است (zyad5001) که میتواند برای افزایش دسترسی کاربر به سطح روت استفاده شود. رمز عبور su نمیتواند برای ورود به دستگاه استفاده شود.

بههرحال مهاجمان کشف کردهاند که تعداد زیادی از دستگاههای ZyXEL از admin/CentryL1nk و admin/QwestM0dem بهعنوان مجوز پیشفرض استفاده میکنند.

کد اکسپلویتی که اخیراً منتشر شده است ابتدا با یکی از این دو پسورد، با استفاده از Telnet، از راه دور به دستگاه ZyXEL وارد میشود، و سپس از پسورد su جاسازی شده برای بدستآوردن امتیازهای root استفاده میکند.

از روز چهارشنبه، Netlab چندین اسکن بر روی پورت ۲۳ و ۲۳۲۳ را برای تأیید هویت Telnet کشف کرده است که مهاجمان از اکسپلویت ذکر شده برای آلوده کردن دستگاهها با Mirai استفاده میکردهاند.

سوءاستفاده از این دو مجوز از حدود ساعت ۱۱ تاریخ ۲۲ نوامبر آغاز شده و در اوایل روز ۲۳ نوامبر به اوج خود رسیده است.

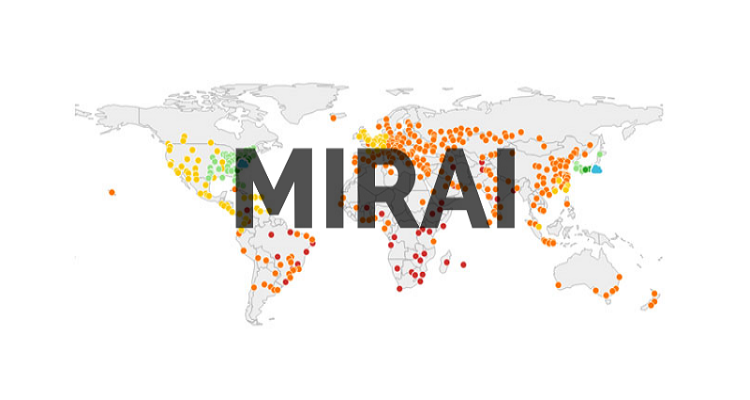

متخصصان Netlab حدود یکصد هزار IP را درحال انجام اسکن کشف کردند. این به این معنی است که باتنت جدید Mirai ازحدود ۱۰۰۰۰۰ دستگاه تشکیل شده است که به دنبال دستگاههای آسیبپذیر ZyXEL میباشند.

حدود ۶۵۷۰۰ عدد از این باتها در آرژانتین قرار داشتند . هیچ گزارشی وجود ندارد که کاربران Telefonica از قطع اتصال اینترنت رنج میبرند، این وضعیت نشان میدهد که صاحبان مسیریابهای آلوده از آلودگی باخبر نیستند.

محققان تأیید کردهاند که بیشتر اسکنرهای IP از آرژانتین و دقیقاً از شبکهی ISP محلی Telefonica آرژانتین هستند.

خبر خوب اینکه باتهای Mirai مکانیزم پایداری ندارند و این بدان معنی است که وقتی دستگاه آلوده مجددا راهاندازی شود، Mirai میتواند ریشهکن شود.

این اولین بار نیست که باتنت Mirai برای استفاده از دستگاههای متعلق به یک شبکهی ISP خاص استفاده میشود، در اواخر سال ۲۰۱۶، این باتنت برای بهخطر انداختن بیشاز ۹۰۰۰۰۰ مسیریاب Deusche Telekom در آلمان مورد استفاده قرار گرفت.