تیم فنی عملیات مایکروسافت این باجافزار را با DEV-0270 نیز معرفی میکند.ماکروسافت ارزیابی کرده است که در در طی عملیات در یک شبکه مخرب، اسکن گسترده آسیبپذیریها را انجام داده است. DEV-0270 از آسیبپذیری با شدت بالا برای دسترسی به دستگاهها استفاده میکند. این آسیبپذیری، به دلیل استفاده از آسیبپذیریهای تازه کشف شده، شناخته شده است. همچنین به طور گسترده از [۱]LOLBIN در زنجبره حملات برای کشف و دسترسی به گواهیها[۲] استفاده میکند. این اتفاق باعث میشود که BitLockerها برای رمزگذاری فایلها سوءاستفاده کنند. در برخی از موارد که رمزگذاری موفقیتآمیز بوده است، زمان باجگیری بین دسترسی اولیه و شناخت به عنوان باج دو روز بوده است. مشاهده شده است که این گروه ۸۰۰۰ دلار برای کلیدهای رمزگشایی درخواست کرده است. البته که این گروه راههای دیگری نیز برای کسب درآمد دارد. برای مثال، در حمله به یک سازمان، آنها از پرداخت باج امتناع کردهاند، بنابراین حملهکنندگان تصمیم گرفتند، دادههای دزدیده شده از سازمان را برای فروش به پایگاه داده SQL بفرستند. استفاده از مشاهدات تکنیکهای حملات به کارشناسان امنیتی کمک میکند که حملات را شناسایی، بررسی و کاهش دهند.

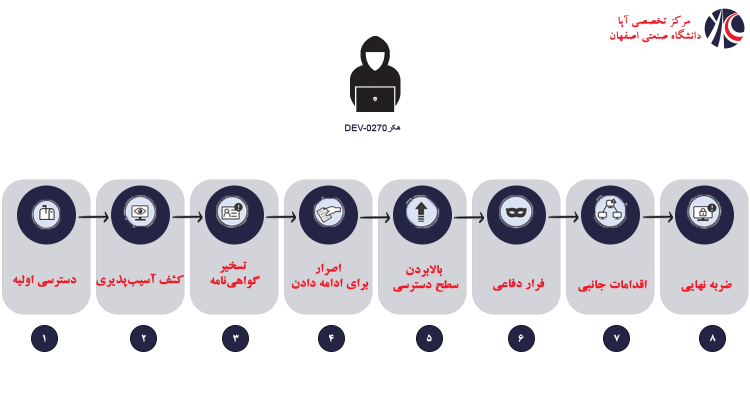

مراحل باج افزار

- دسترسی اولیه: در بسیاری از نمونههای DEV-0270 مشاهدهشده است که دشمن با بهرهبرداری از آسیبپذیریهای شناخته شده در Exchange یا Fortinet (CVE-2018-13379) دسترسی پیدا کرده است. برای استفاده از Exchange، رایجترین اکسپلویت ProxyLogon بوده است. این اتفاق، نیاز به اصلاح آسیبپذیریهای با شدت بالا در دستگاههای متصل به اینترنت را نشان میدهد. اخیراً نیز این گروه توانسته است به بهرهبرداریهای موفق از آسیبپذیریها دسترسی پیدا کند. برخی از محققان نشانههایی مبنی بر تلاش DEV-0270 برای سوءاستفاده از آسیبپذیریهای Log4j 2 مشاهده کردهاند اما مایکروسافت استفاده از آن را تائید و یا رد نکرده است.

- کشف آسیبپذیری: پس از دسترسی به یک سازمان، DEV-0270 برخی از دستورات اکتشافی را برای کسب اطلاعات بیشتر در مورد محیط انجام میدهد. فرمان wmic computersystem get domain نام دامنه هدف را به دست میآورد. دستور whoami اطلاعات کاربر را نمایش میدهد و دستور net user برای افزودن یا اصلاح حسابهای کاربری استفاده میشود. برای کسب اطلاعات بیشتر در مورد حسابهای ایجاد شده و رمز عبورهای رایج DEV-0270، به بخشهای زیر مراجعه میشود:

- wmic computersystem get domain

- Whoami

- Net user

- تسخیر گواهینامه: DEV-0270 اغلب روش خاصی را با استفاده از LOLBin برای انجام سرقت اعتبار خود انتخاب میکند. این کار به این دلیل است که نیاز به حذف ابزار رایج سرقت اعتبار را که احتمال شناسایی و مسدود شدن آنها توسط آنتی ویروس وجود دارد، از بین برود. این فرآیند با فعال کردن WDigest در رجیستری شروع میشود، که منجر به ذخیره رمزهای عبور در متنها در دستگاه میشود و با عدم نیاز به شکستن هش رمز عبور، در زمان دشمن صرفهجویی میکند. در ادامه عملیاتهای دیگری را انجام میدهد که باعث میشود رمزعبورها از LSASSبه یک فایل dump منتقل شود. نام فایل برای فرار از شناسایی معکوس استفاده شده است (نام فایل: ssasl.dmp).

- اصرار برای ادامه: برای حفظ دسترسی در شبکه هدف، حملهگر DEV-0270 با استفاده از دستور net user /add، یک حساب کاربری جدید، اغلب به نام DefaultAccount با رمز عبور P@ssw0rd1234، به دستگاه اضافه یا ایجاد میکند. حساب DefaultAccount معمولاً یک حساب از قبل تنظیم شده است اما در اکثر سیستمهای ویندوز فعال نیست. سپس مهاجم رجیستری را تغییر میدهد تا اتصالات دسکتاپ راه دور (RDP) را برای دستگاه مجاز کند، با استفاده از netsh.exe یک قانون را در فایروال اضافه میکند تا اتصالات RDP را مجاز کند، و کاربر را به گروه کاربران دسکتاپ راه دور اضافه میکند.

- بالا بردن سطح دسترسی: DEV-0270 معمولاً میتواند با تزریق shell خود در وب سرور آسیبپذیر، دسترسی اولیه را با امتیازات مدیر یا سطح بالای سیستم به دست آورد. هنگامی که گروه از WMIExec Impacket برای انتقال به سیستمهای دیگر در شبکه به صورت جانبی استفاده میکند، معمولاً از یک حساب کاربری برای اجرای دستورات راه دور استفاده میکند. DEV-0270 همچنین معمولاً LSASS را حذف میکند، همانطور که در بخش تسخیر گواهینامه ذکر شد، تا گواهی سیستم محلی را به دست آورد و به عنوان سایر حسابهای محلی که ممکن است امتیازات بیشتری داشته باشند، ظاهر میشود. شکل دیگری از افزایش امتیاز استفاده شده توسط DEV-0270 شامل ایجاد یا فعال سازی یک حساب کاربری برای ارائه امتیازات مدیر به آن است. DEV-0270 از دستورات powershell.exe و net.exe برای ایجاد یا فعال کردن این حساب و افزودن آن به گروه مدیران برای امتیازات بالاتر استفاده میکند.

- فرار دفاعی: DEV-0270 از تعداد انگشت شماری از تکنیکهای فرار دفاعی برای جلوگیری از شناسایی استفاده میکند. عوامل تهدید معمولاً محافظت بلادرنگ آنتی ویروس Microsoft Defender را خاموش میکنند تا از مسدود کردن اجرای آنها جلوگیری شود. تهدیدکنندگان حساب DefaultAccount را ایجاد یا فعال میکنند تا آن را به گروه Administrators و Remote Desktop Users اضافه کند. DefaultAccount به گروه تهدیدی که دارای حساب قانونی از قبل موجود با امتیازات غیر استاندارد و بالاتر هست، داده میشود. DEV-0270 همچنین از powershell.exe برای بارگذاری گواهی خود در پایگاه داده محلی استفاده میکند. این گواهی سفارشی جعل شده است تا به عنوان یک گواهی قانونی امضا شده توسط مایکروسافت ظاهر شود. با این حال، ویندوز گواهی جعلی را به دلیل زنجیره امضای گواهی تایید نشده، نامعتبر میداند. این گواهی به گروه اجازه میدهد تا ارتباطات مخرب خود را رمزگذاری کند تا با سایر ترافیک های قانونی در شبکه ترکیب شود. علاوه بر این، DEV-0270 به شدت از LOLBins بومی برای جلوگیری از شناسایی موثر استفاده میکند. گروه تهدید معمولاً از دستورات محلی WMI، Net، CMD و PowerShell و تنظیمات رجیستری برای حفظ امنیت عملیاتی و مخفیانه استفاده میکند. آنها همچنین با عملیاتهایی حضور خود را پنهان میکنند. برخی از فرآیندهای قانونی که آنها ابزار خود را به این صورت مخفی میکنند عبارتند از: dllhost.exe، task_update.exe، user.exe، و CacheTask. با استفاده از فایلهای bat. و powershell.exe، DEV-0270 ممکن است فرآیندهای قانونی موجود را خاتمه دهد، باینری آنها را با همان نام فرآیند اجرا کند و سپس وظایف برنامهریزیشده را برای اطمینان از پایداری باینریهای سفارشی خود پیکربندی کند.

- اقدامات جانبی: در DEV-0270 ایجاد حساب پیش فرض و افزودن آن حساب به گروه Remote Desktop Users دیده شده است. این گروه از اتصال RDP برای اقدامات جانبی، کپی ابزارها به دستگاه مورد نظر و انجام رمزگذاری استفاده میکند. علاوه بر RDP، WMIExec Impacket یک ابزار شناخته شده است که توسط گروه برای اقدام جانبی استفاده میشود.

- ضربه نهایی: درDEV-0270 از دستورات setup.bat برای فعال کردن رمزگذاری BitLocker، که منجر به غیرفعال شدن هاست میشود، مشاهده شده است. این گروه از DiskCryptor، یک سیستم رمزگذاری دیسک کامل منبع باز برای ویندوز استفاده میکند که امکان رمزگذاری کل هارد دیسک دستگاه را فراهم میکند. DiskCryptor را از RDP حذف میکند و پس از راهاندازی آن، رمزگذاری را آغاز میکند. این روش برای نصب نیاز به راه اندازی مجدد دارد. همچنین برای قفل کردن دسترسی نیز نیاز به workstation دارد.

- اقدامات جانبی: در DEV-0270 ایجاد حساب پیش فرض و افزودن آن حساب به گروه Remote Desktop Users دیده شده است. این گروه از اتصال RDP برای اقدامات جانبی، کپی ابزارها به دستگاه مورد نظر و انجام رمزگذاری استفاده میکند. علاوه بر RDP، WMIExec Impacket یک ابزار شناخته شده است که توسط گروه برای اقدام جانبی استفاده میشود.

- ضربه نهایی: درDEV-0270 از دستورات setup.bat برای فعال کردن رمزگذاری BitLocker، که منجر به غیرفعال شدن هاست میشود، مشاهده شده است. این گروه از DiskCryptor، یک سیستم رمزگذاری دیسک کامل منبع باز برای ویندوز استفاده میکند که امکان رمزگذاری کل هارد دیسک دستگاه را فراهم میکند. DiskCryptor را از RDP حذف میکند و پس از راهاندازی آن، رمزگذاری را آغاز میکند. این روش برای نصب نیاز به راه اندازی مجدد دارد. همچنین برای قفل کردن دسترسی نیز نیاز به workstation دارد.