اخبار امنیتی

-

۳۰ درصد از شبکههای جهان تحت تاثیر RubyMiner

خلاصه: محققان چکپوینت یک خانوادهی بدافزاری به نام RubyMiner را کشف کردند که وبسرورهای جهان را هدف قرار داده و از منابع آنها برای بهرهبرداری جهت استخراج ارزمجازی Monero استفاده میکنند.

۲۰/۰۱/۲۰۱۸ -

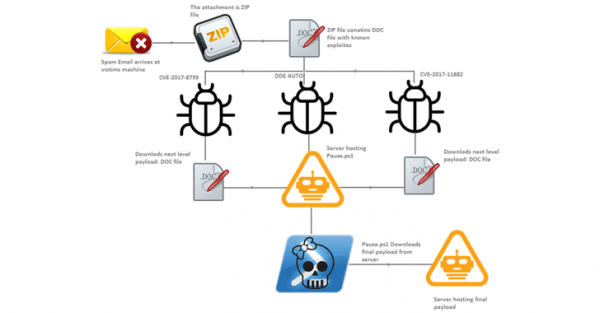

توزیع بدافزار Zyklon با استفاده از سه آسیبپذیری در مایکروسافتآفیس

خلاصه: هکرها از سه آسیبپذیری مایکروسافت آفیس برای توزیع بدافزار Zyklon بهرهبرداری میکنند. بهگفتهی محققان، مهاجمان بهصورت فعال از این سه آسیبپذیری برای توزیع بدافزار Zyklon با استفاده از ایمیلهای فیشینگ (که بهطور معمول با یک فایل ضمیمهی ZIP حاوی یک سند آفیس مخرب میباشند) بهرهبرداری میکنند. روند توزیع به این صورت است که پس از بازشدن سند مخرب، فایل سند با استفاده از یکی از این آسیبپذیریها فورا یک اسکریپت پاورشل را اجرا کرده و پیلود نهایی یعنی بدافزار Zyklon را دانلود میکند.

۲۰/۰۱/۲۰۱۸ -

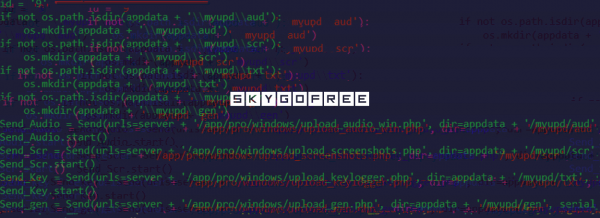

جاسوسافزار اندرویدی قدرتمند Skygofree

خلاصه: محققان امنیتی یک جاسوسافزار اندرویدی بسیار پیشرفته و قدرتمند به نام Skygofree را کشف کردهاند که به هکرها امکان کنترل کامل دستگاه آلوده را از راه دور میدهد.

۱۷/۰۱/۲۰۱۸ -

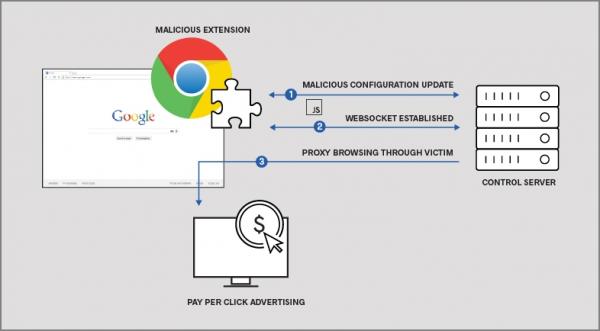

نیم میلیون کاربر تحت تاثیر ۴ افزونهی مخرب کروم

خلاصه: ۴ افزونهی مخرب کروم توانستند حدود نیممیلیون کاربر در سرتاسر جهان از جمله کارمندان سازمانهای بزرگ، را آلوده کنند. محققان توضیح دادهاند که در حالی که خود افزونه حاوی هیچ کد مخربی نیست اما ترکیبی از دو مورد نگران کننده را در آن کشف کردهاند که میتواند باعث تزریق و اجرای کد جاوااسکریپت دلخواه از طریق افزونه شود. این قابلیتها میتواند توسط مهاجم برای مرور سایتهای داخلی شبکهی قربانی استفاده شود.

۱۶/۰۱/۲۰۱۸ -

باتنت Mirai Okiru برای اولین بار علیه پردازندههای ARC

خلاصه: یک محقق از تیم MalwareMustDie برای اولین بار در تاریخ مهندسی کامپیوتر یک بدافزار لینوکسی طراحی شده برای ARC CPU را کشف کرده است، این بدافزار لینوکسی، Mirai OKIRU نامدارد. با توجه به تخمینها، تعداد پردازندههای جاسازیشدهی ARC بهازای هر سال به بیش از ۱.۵ میلیار دستگاه میرسد. این به این معنی است که تعداد دستگاههایی که بهصورت بالقوه در معرض خطر هستند بسیار زیاد است.

۱۶/۰۱/۲۰۱۸ -

مشکل امنیتی جدید اینتل

مشکل امنیتی جدید AMT اینتل به هکرها امکان دستیابی به کنترل کامل لپتاپها در کمتر از ۳۰ ثانیه را میدهد. همانطور که اینتل در تلاش برای ایجاد وصلههایی برای آسیبپذیریهای Meltdown و spectre بود، محققان امنیتی نقص امنتیتی جدیدی را در سختافزار Intel کشف کردند که میتواند برای هکرها امکان دسترسی از راه دور به لپتاپها را فراهم سازد. پس از ورود به سیستم، مهاجم می تواند رمز عبور پیش فرض را تغییر دهد و دسترسی از راه دور را فعال کند و حتی انتخاب کاربر AMT را به "None" تنظیم کند.

۱۳/۰۱/۲۰۱۸ -

کاهش عملکرد ویندوز با وصلههای Meltdown و Spectre

درست بعد از افشای آسیبپذیریهای Meltdown و Spectre، بسیاری از کارشناسان امنیتی اظهار داشتند که وصلههای آینده تاثیر قابل توجهی در عملکرد (۳۰ درصد تخریب) خواهند داشت. اینتل نیز اشاره کرد که متوسط کاربران هیچ تفاوتی را متوجه نخواهند شد. اما متاسفانه وصلههای ویندوز برای آسیبپذیریهای CPU، باعث کاهش قابل ملاحظهی عملکرد خواهد شد، و تاثیرات شدیدی را بر روی ویندوز سرورها و همچنین ویندوز ۷ و ۸ میگذارد.

۱۰/۰۱/۲۰۱۸ -

باتنت جدید PyCryptoMiner برای استخراج ارزمجازی

متخصصان امنیتی F5 یک باتنت استخراج Monero جدید بهنام PyCryptoMiner را کشف کردند که روی پروتکل SSH توزیع میشود، کارشناسان معتقدند که این باتنت در حال توسعه است و اپراتورهای آن اخیرا قابلیت اسکنر را اضافه کرده اند که سرورهای JBoss آسیب پذیر را جستجو می کند. (با بهرهبرداری از CVE-2017-12149 )

۰۸/۰۱/۲۰۱۸ -

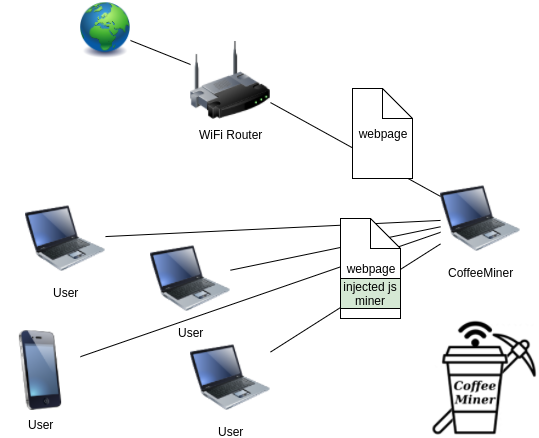

CoffeeMiner، پروژهی هک شبکههای وایفای برای استخراج ارز مجازی

خلاصه: توسعهدهندهای به نام Arnau یک پروژهی اثبات مفهومی بهنام CaffeeMiner را منتشر کرده است. این پروژه برای هک شبکههای عمومی وایوای برای تزریق کد استخراج ارزمجازی به نشستها ایجاد شده است و با جعل پیامهای ARP بر روی شبکهی محلی به منظور جدا کردن ترافیک از دستگاههای دیگر روی شبکه کار میکند.

۰۷/۰۱/۲۰۱۸ -

صدها سرویس ردیابی موقعیت تحت تاثیر آسیبپذیری

محققان چندین آسیبپذیری را در ۱۰۰ها سرویس GPS کشف کردهاند. این آسیبپذیریها به مهاجمان این امکان را میدهد تا به افشای دادههای حساس میلیونها دستگاه ردیابی موقعیت آنلاین که توسط سرویسهای GPS آسیبپذیر مدیریت شدهاند، بپردازند. با بهرهبرداری از این آسیبپذیریها یک هکر غیرمجاز میتواند به اطلاعات شخصی قابل شناسایی که توسط همهی دستگاههای ردیابی موقعیت جمعآوری میشوند دست یابد.

۰۷/۰۱/۲۰۱۸