اخبار امنیتی

-

دلیلی دیگر برای حذفAdobe Flash Player

خلاصه: یک اکسپلویت روز صفرم جدید Flash Player به صورت گسترده توسط هکرهای کرهی شمالی استفاده شده است. طبق گزارش Adobe این اکسپلویت از آسیبپذیری CVE-2018-4878 در فلش پلیر استفاده میکند که میتواند منجر به اجرای کد از راه دور شود و هنوز وصله نشده است.

۰۳/۰۲/۲۰۱۸ -

ASA سیسکو تحت تاثیر یک آسیبپذیری بحرانی با امتیاز ۱۰

خلاصه: سیسکو یک بهروزرسانی امنیتیای را برای یک آسیبپذیری بحرانی منتشر کرده است. این آسیبپذیری بحرانی که ASA سیسکو (Adaptive Security Appliance) را تحت تاثیر قرار میدهد با شناسهی CVE-2018-0101 ردیابی میشود. این آسیبپذیری میتواند توسط یک مهاجم تصدیق نشده و از راه دور برای اجرای کد دلخواه یا راهاندازی یک شرایط DoS مورد استفاده قرار گیرد و امتیاز CVSS آن ۱۰ است، بنابراین توصیه میشود که هرچه زودتر وصلهها را اعمال کنید.

۳۱/۰۱/۲۰۱۸ -

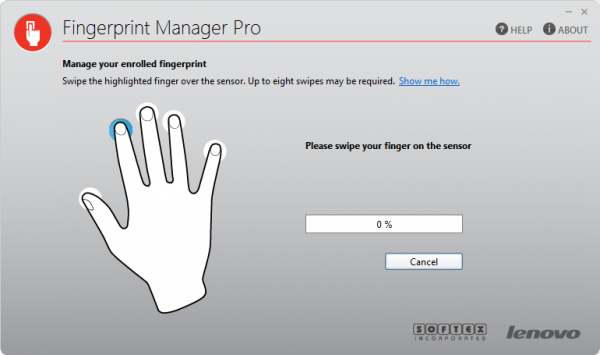

آسیبپذیری در اسکنر اثر انگشت Lenovo

خلاصه: لنوو اخیرا وصلههای امنیتیای را برای یک آسیبپذیری شدید در نرمافزار مدیریت اثر انگشتش منتشر کرده است. این آسیبپذیری میتواند دادههای حساس ذخیرهشده توسط کاربران را افشا کند. بهگفتهی این شرکت، Fingerprint Pro نسخهی ۸.۰۱.۸۶ و ماقبل حاوی یک آسیبپذیری پسورد جاسازیشده هستند که با شناسهی CVE-2017-3762 ردیابی میشود.

۳۰/۰۱/۲۰۱۸ -

استخراج Monero این بار از طریق بازدیدکنندگان یوتیوب

خلاصه: آیا از ۱۸ام تا ۲۶ام ژانویه از بوتیوب بازدید کردهاید؟ در این صورت احتمالا مرورگر شما توسط هکرها برای تولید ارزدیجیتال Monero استفاده شده است. با افزایش ارزش ارزهای دیجیتال، هکرها از هر موقعیتی برای تولید پول با استفاده از قدرت محاسباتی سیستم شما استفاده میکنند. این بار آنها از تبلیغات در یوتیوب برای تولید Monero استفاده میکنند. لازم به ذکر است که از سپتامبر ۲۰۱۷ حدود ۵۰۰۰ وبسایت برای استخراج Monero بهدست هکرها افتادند.

۲۸/۰۱/۲۰۱۸ -

بدافزار غیرقابل تشخیص CrossRAT برای همهی سیستمعاملها

خلاصه: طیف وسیعی از مجرمان سایبری اکنون از یک بدافزار جاسوسی غیرقابل شناسایی استفاده میکنند که سیستمهای لینوکسی، solaris، مک و ویندوز را هدف قرار میدهد. این بدافزار که CrossRAT نام دارد که تروجان دسترسی از راه دور است که با استفاده از مهندسی اجتماعی توزیع میشود. تشخیص این بدافزار بهوسیلهی آنتیویروس سخت است، برای تشخیص این تروجان بر روی سیستم خود این خبر را بخوانید.

۲۷/۰۱/۲۰۱۸ -

آسیبپذیری بحرانی در فریمورک Electron JS

خلاصه: یک آسیبپذیری بحرانی، برنامههای ویندوزی ساختهشده با فریمورک Electron JS را تحت تاثیر قرار میدهد. Electron یک فریمورک متنباز است که مبتنی بر Node.js و Chromium Engine بوده و به توسعهدهندگان برنامهها امکان ساخت یک برنامهی دسکتاپ cross-platform برای ویندوز، لینوکس و مک را میدهد. لازم به ذکر است که کاربران نهایی نمیتوانند کاری برای رفع این آسیبپذیری انجام دهند و بنابراین توسعهدهندگان باید فریمورک خود را فورا آپگرید کنند.

۲۷/۰۱/۲۰۱۸ -

یک نقص امنیتی بحرانی دیگر در اوبر

خلاصه: به گزارش یک محقق امنیتی، اوبر برنامهای برای رفع یک نقص امنیتی بحرانی در پروتکل احراز اصالت دو فاکتوریش ندارد. با استفاده از این آسیبپذیری مهاجمان میتوانند این پروتکل را دور زده و کارهای مخربی را انجام دهند. این اولین باری نیست که این کمپانی گزارشهای امنیتی مربوط به زیرساخت یا نرمافزارش را نادیده میگیرد، و این کار احتمالا همانند گذشته به زیان این کمپانی تمام خواهد شد، چراکه یکی از مهمترین فاکتورها در مورد کسبوکارهای اینترنتی ایجاد امنیت کامل برای کاربران میباشد

۲۴/۰۱/۲۰۱۸ -

Satori اکنون دستگاه های اینترنت اشیا بیشتری را هدف قرار می دهد

خلاصه: نویسندگان بدافزار Satori به طرز چشمگیری حوزهی بات خودشان را با یک نسخهی جدیدکه سیستمهایی با پردازندهی ARC را هدف قرار میدهند، افزایش داده است. نوع قبلی Satori مسیریابهای Huawei را تحت تاثیر قرار میداد. با توجه به گستردگی بدافزارها و باتنتهایی که میتوانند باعث حملات DDoS شوند، سازمانها باید به فکر محافظت از سیستمهایشان در برابر این نوع حملات باشند. البته علاوه بر محافظت در برابر حملاتی مانند DDoS کسبوکارها نیاز دارند تا اطمینان حاصل کنند که شبکهی IoT و دستگاه هایشان برای حملات DDoS استفاده نشوند.

۲۳/۰۱/۲۰۱۸ -

بدافزارهای اندرویدی بار دیگر در برنامههای بازی بر روی پلیاستور

خلاصه: یک تروجان اندرویدی دیگر کاربران پلیاستور را هدف قرار داده است. این بدافزار که Android.RemoeCode.127.origin نامیده شده است در ۲۷ بازی که بیش از ۴۵۰۰۰۰۰ بار دانلود شدهاند یافته شده است. شرکت امنیتی Dr.Web در مورد وجود برنامههای آلوده به بدافزار در پلیاستور به گوگل اطلاع داد، اما گوگل هیچ یک از آن برنامهها را حذف نکرد. . بنابراین اگر شما یک کاربر اندروید هستید، اگر هرکدام از برنامههای مخرب ذکرشده را دانلود کردهاید فورا آن را حذف کنید.

۲۲/۰۱/۲۰۱۸ -

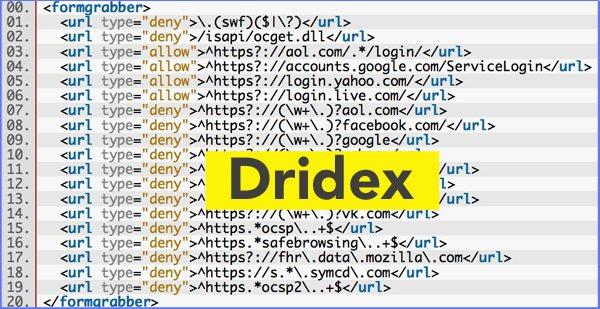

توزیع تروجان بانکی Dridex از طریق سرورهای FTP هکشده

خلاصه: محققان یک کمپین جدید را کشف کردند که از سرورهای FTP برای توزیع تروجان بانکی Dridex سوءاستفاده میکند. مهاجمان در این کمپین از دو نوع سند سوءاستفاده میکنند، یکی اسناد Word و سوءاستفاده از پروتکل DDE و همچنین یک فایل XLS با کد ماکرویی که تروجان بانکی Dridex را از یک سرور هک شده دانلود میکنند. همچنین گفته میشود که این کمپین از باتنت Necurs برای ارسال اسپم استفاده میکند.

۲۱/۰۱/۲۰۱۸