خلاصه: هفته گذشته آژانس امنیت سایبری و امنیت زیرساخت (CISA) ایالات متحده آمریکا، با ارجاع به گزارش FireEye هشداری را منتشر کرد که حاکی از وجود اکسپلویت فعال آسیبپذیریهای SolarWinds بود.به نظر میرسد این حمله یکی از بزرگترین و پیچیدهترین حملات سایبری است که در برخی گزارشها از آن با عنوان «حمله قرن» یاد شده است. در این حمله شبکه بزرگان فناوری دنیا از جمله Microsoft، Cisco، VMware، FireEye و ... و نهادهایی مهم همچون پنتاگون، سازمان ملی امنیت هستهای و چندین وزارتخانه ایالات متحده آمریکا، ناتو، پارلمان اروپا و ... موردنفوذ واقع شده است.

شرکت Solarwinds، وجود چندین آسیبپذیری در SolarWinds Orion –نرمافزار مدیریت و نظارت شبکه- را که بهموجب آنها کمپین گستردهای از تهدیدات و حملات در سراسر جهان شکل گرفته است را تأیید نمود:

- آسیبپذیری CVE-2020-14005 با سطح خطر ۸.۸ که برای مهاجم امکان اجرای کد از راه دور را فراهم میسازد؛

- آسیبپذیری CVE-2020-13169 با سطح خطر ۹.۶ و از نوع XSS.

|

بردار دسترسی |

پیچیدگی حمله |

امتیاز موردنیاز |

نیاز به تعامل با کاربر |

تأثیر بر محرمانگی |

تأثیر بر یکپارچگی |

تأثیر بر دسترسپذیری |

|

محلّی |

زیاد |

بالا |

دارد |

ندارد |

ندارد |

ندارد |

|

مجاور شبکه |

متوسط |

کم |

- |

جزئی |

جزئی |

جزئی |

|

شبکه |

کم |

ندارد |

ندارد |

زیاد |

زیاد |

زیاد |

|

بردار دسترسی |

پیچیدگی حمله |

امتیاز موردنیاز |

نیاز به تعامل با کاربر |

تأثیر بر محرمانگی |

تأثیر بر یکپارچگی |

تأثیر بر دسترسپذیری |

|

محلّی |

زیاد |

بالا |

دارد |

ندارد |

ندارد |

ندارد |

|

مجاور شبکه |

متوسط |

کم |

- |

جزئی |

جزئی |

جزئی |

|

شبکه |

کم |

ندارد |

ندارد |

زیاد |

زیاد |

زیاد |

با سوءاستفاده از این آسیبپذیریها ( و احتمالاً چندین آسیبپذیری دیگر که هنوز رسماً اعلام نشدهاند) کمپین گستردهای صورت گرفته است که توسط FireEye شناسایی و با عنوان UNC2452 دنبال شد. مهاجمین بدینترتیب موفق به نفوذ در بسیاری از سازمانهای دولتی و خصوصی در سراسر جهان شدهاند. این کمپین احتمالاً از بهار سال ۲۰۲۰ آغاز و همچنان ادامه دارد. نشانههای این حمله حاکی از آن است که بازیگر این کمپین بسیار ماهر و احتمالاً از گروههای تهدید پیشرفته یا APTهای مورد حمایت دولتی خاص است.

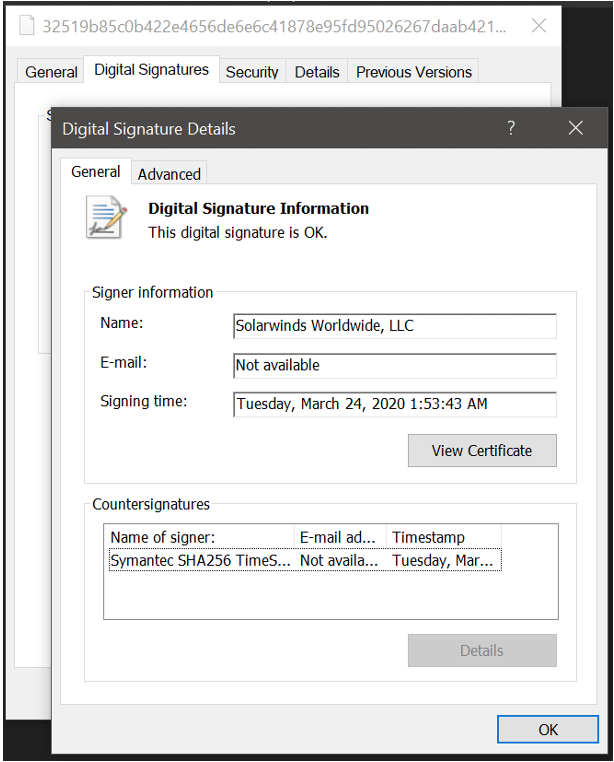

ریشه این حملات در SolarWinds.Orion.Core.BusinessLayer.dll است؛ مولفهای از نرمافزار Orion که بصورت دیجیتال امضا شده است و شامل یک در پشتی است که از طریق پروتکل HTTP به سرورهای طرف سوم (Third party) متصل میشود. این نسخه تروجان Orion توسط فایرآی، SUNBURST نامگذاری شد.

پس از یک دوره دو هفتهای خاموش، کار بدافزار با اجرای دستوراتی موسوم به «Jobs» آغاز میشود. این دستورات امکان انتقال و اجرای فایلها، نمایهسازی سیستم، راهاندازی مجدد دستگاه و غیرفعال کردن خدمات سیستم را برای مهاجم فراهم میسازد. بدافزار ترافیک خود را در شبکه با نقاب Orion Improvement Programm یا OIP پنهان میکند و نتایج را در فایلهای پیکربندی افزونههای قانونی ذخیره میکند و بدینترتیب اقدامات بدخواهانه خود را با فعالیتهای قانونی نرمافزار SolarWinds ترکیب میکند تا مکانیزمهای جرمشناسی وضدبدافزارها را سردرگم سازد.

محصولات آسیبپذیر:

آژانس امنیت سایبری و امنیت زیرساخت (CISA) ایالات متحده آمریکا، هشداری را منتشر کرده است که اکسپلویت فعال آسیبپذیریهای SolarWinds برای نسخههای ۲۰۱۹.۴ HF 5, 2020.2 with no hotfix installed و ۲۰۲۰.۲ HF 1 وجود دارد. بدینترتیب سیستمهای زیر آسیبپذیر هستند:

- SolarWinds Orion Platform Version 2019.4 HF5

- SolarWinds Orion Platform Version 2020.2

- SolarWinds Orion Platform Version 2020.2 HF1

چگونگی توزیع بدافزار:

چندین تروجان بهروزرسانی از ماه مارس تا می ۲۰۲۰ امضا و به وبسایت بهروزرسانیهای SolarWinds اضافه شدهاند، از جمله:

hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/2019.4/2019.4.5220.20574/SolarWinds-Core-v2019.4.5220-Hotfix5.msp

فایل تروجان بهروزرسانی، یک فایل وصله استاندارد نصبکننده ویندوز است که منابع مرتبطی از جمله تروجان SolarWinds.Orion.Core.BusinessLayer.dll را شامل میشود. بهمحض نصب فایل بهروزرسانی، DLL بدخواه با برنامه قانونی SolarWinds.BusinessLayerHost.exe یا SolarWinds.BusinessLayerHostx64.exe ، در سیستم هدف بارگذاری میشود. چنانچه گفته شد پس از دو هفته-دوره خاموش- بدافزار برای ایجاد ارتباط با مهاجمین، در صدد حل (resolve) زیردامنه avsvmcloud[.]com برمیآید. پاسخ DNS یک رکورد CNAME است که به سرور فرمان و کنترل اولیه (Initial C2) اشاره دارد. برای پنهان کردن ردپای ترافیک ارتباطی مهاجم و بدافزار، ارتباطات SolarWinds API تقلید میشود. لیست زیرساختهای مخربی که تا کنون شناسایی شدهاند در صفحه FireEye’s GitHub ارائه شده است.

وسعت حملات:

تا کنون اقدامات بدخواهانه این بدافزار در نهادهای بسیاری در سراسر جهان شناسایی شده است. قربانیان این کمپین نهادهای دولتی، فناوری، مخابرات و ... در آمریکای شمالی، اروپا، آسیا و خاورمیانه بودهاند.

ادامه دارد ...