خلاصه: سیسکو امروز یک بهروزرسانی امنیتی برای رفع آسیبپذیری محصول ESC خود منتشر نموده است. این آسیبپذیری حیاتی به مهاجم امکان میدهد که بدون احراز هویت دستورات دلخواه خود را اجرا نماید.

سیسکو امروز یک بهروزرسانی امنیتی برای یک آسیبپذیری حیاتی منتشر نموده است که کنترلرهای جستجوی الاستیک (ESC) را تحت تاثیر قرار میدهد. با استفاده از این آسیبپذیری مهاجم از راه دور بدون نیاز به احراز هویت میتواند با سواستفاده از این آسیبپذیری احراز هویت روی REST API را دور بزند.

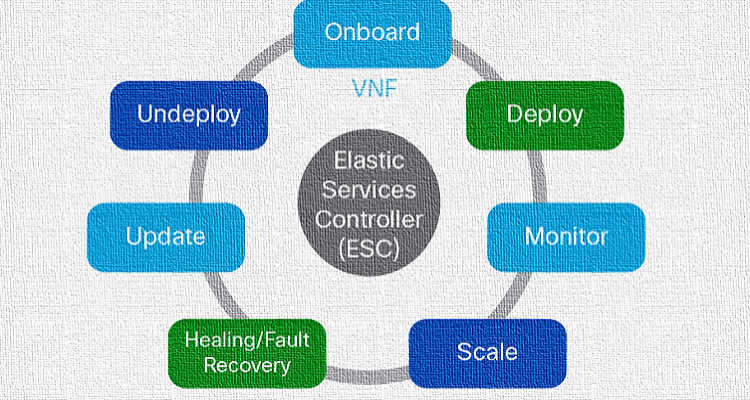

محصول ESC سیسکو مدیریت توابع شبکههای مجازی را امکان پذیر نموده و یک متد شبیهسازی برای طراحی، اجرا و مدیریت سرویسهای شبکه فراهم مینماید.

البته لازم به ذکر است که به صورت پیشفرض REST API غیرفعال است؛ اما برای تعامل با لایه مدیریتی بالایی (Top Level Orchestration) لازم است.

این آسیبپذیری که با شناسه جهانی CVE-2019-1867 شناخته میشود و با سطح خطر حیاتی و با امتیاز ۱۰ تعیین تهدید شده است از نوع اعتبارسنجی غلط درخواستهای API است. مهاجم میتواند احراز هویت را در REST API دور زده و دستورات دلخواهی را با سطح دسترسی مدیریت اجرا نماید.

همه نسخههای عمده ESC سیسکو که نسخههای ۴.۱، ۴.۲، ۴.۳ و ۴.۴ آسیبپذیر هستند و شرکت سیسکو برای آنها وصله منتشر نموده است. وصله نمودن این آسیبپذیری تنها راه مقابله با سواستفاده از این ضعف امنیتی است.

سیسکو در گزارش اعلام آسیبپذیری خود اعلام نموده است که این آسیبپذیری را در تستهای امنیتی داخلی خود کشف نموده و هیچ نشانهای از سواستفاده از این آسیبپذیری مشاهده نشده است.