اخبار امنیتی

-

بازیابی فایلهای رمز شده توسط خرگوش بد

فایلهای رمز شده توسط خرگوش بد قابل بازیابی بدون پرداخت باج هستند. بعضی از قربانیان حملهی خرگوش بد احتمالاً قادر به بازیابی فایلهای رمز شدهشان خواهند بود. کسپراسکی متوجه شد که خرگوش بد از یک اسکرین یکسان برای اجازه دادن به قربانیان برای وارد کردن کلید رمزگشایی و بوت سیستمشان استفاده میکند. بنابراین محققان بدافزار متوجه شدند که کلید رمزگشایی از حافظه پاک نشده است.

۳۰/۱۰/۲۰۱۷ -

تبدیل ابزارهای هوشمند الجی به رباتهای جاسوسی از راه دور

LG با همکاری محققان امنیتی یک آسیبپذیری در برنامههای موبایل را که مشتریان از آن برای کنترل وسعت دید دستگاههای خانهی هوشمند LG استفاده میکنند، وصله کرد. این آسیبپذیری برنامهی SmartThinQ را که برای کنترل همهی ابزارهای هوشمند خانه شامل فرهای هوشمند، جاروی برقی، ماشین ظرفشویی، یخچال فریزر، ماشین لباسشویی، خشککن و غیره استفاده میشود را تحت تأثیر قرار میدهد.

۲۸/۱۰/۲۰۱۷ -

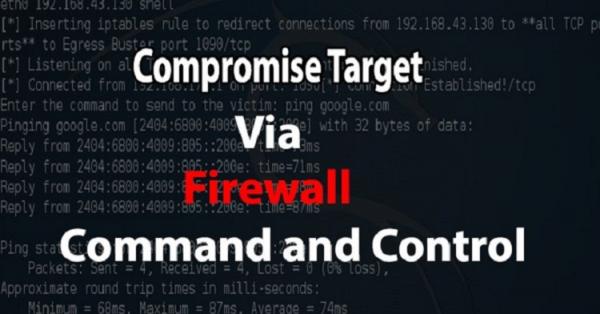

همراهی دوست گرمابه و دشمن جانی، کمک فایروال به پیاده نمودن سرور کنترل و فرمان

فایروالهای شبکه به عنوان یک ثبات برای حفظ امنیت شبکه داخلی شرکت عمل میکنند. اغلب مردم فکر میکنند که فایروال از دستگاهها در برابر ترافیک ورودی محافظت میکند. بیشتر ارتباطات خارجی بدون فیلتر ترافیک خروجی ناامن هستند. اگر فیلتر ترافیک خروجی شکست بخورد، مهاجمان فایروال را برای کنترل و فرمان شبکهی خارجی دور میزنند.

۲۵/۱۰/۲۰۱۷ -

خرگوش بد، باجافزاری با سرعت رشد زیاد

یک کمپین بزرگ باجافزاری به سرعت درحال گسترش در سرتاسر اروپا میباشد. این باجافزار که Bad Rabbit نامیده میشود حدود ۲۰۰ سازمان بزرگ در روسیه، اوکراین، آلمان، ژاپن و ترکیه را در مدت کوتاهی آلوده کرده است. در این باجافزار از هیچ آسیبپذیریای استفاده نشده است بنابراین قربانی بایدdropper بدافزار را بهصورت دستی اجرا کند، که این dropper وانمود میکند که یک نصبکنندهی فلش ادوبی است.

۲۵/۱۰/۲۰۱۷ -

ویژگی امنیتی DNS over TLS برای اندروید

بدون شک فراهمکنندگان سرویس اینترنت شما و یا هکرهای سطح شبکه نمی-توانند بر روی ارتباطات HTTPS جاسوسی کنند. اما آیا میدانید که ISPها هنوز میتوانند درخواستهای DNS شما را ببینند و این به آنها این امکان را میدهد که بدانند شما چه سایتهایی را مشاهده میکنید. گوگل بر روی یک ویژگی امنیتی جدید برای اندروید کار میکند که میتواند از اینکه ترافیک اینترنت شما در معرض حملات network spoofing قرار بگیرد جلوگیری کند.

۲۴/۱۰/۲۰۱۷ -

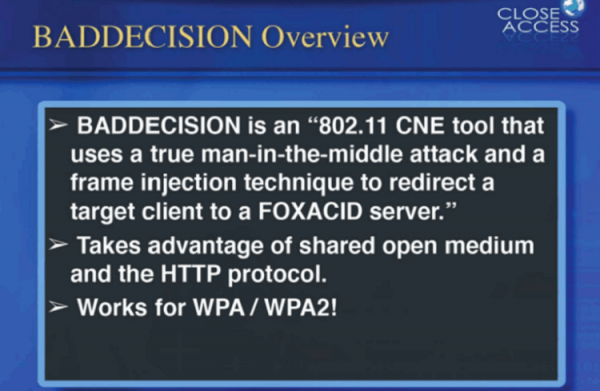

آژانس ملی امنیت امریکا احتمالا از سال ۲۰۱۰ از آسیبپذیری WPA2 با خبر بوده است

هفته گذشته خبر بسیار مهمی در مورد ضعف پروتکل WPA2 منتشر شد. ضعف استاندارد این پروتکل امنیتی شبکههای بیسیم امکان شنود ارتباطات وایفای را که با WPA2 حفاظت شده به هکرها میدهد. اکنون کارشناسان بر اساس مدارک قبلی افشا شده توسط ادوارد اسنودن حدس میزنند که آژانس ملی امنیت امریکا (NSA) از این آسیبپذیری مطلع بوده و از آن سو استفاده مینموده است.

۲۳/۱۰/۲۰۱۷ -

موج باتنتی جدید، آرامش قبل ازطوفانی جدید

بهگفتهی محققان چکپوینت ما اکنون در آرامش قبل از طوفان قرار داریم و طوفان سایبری بعدی در راه است. در حالی که فقط یک سال از کشف Mirai میگذرد، محققان امنیتی درمورد یک باتنت اینترنت اشیای جدید که به سرعت در حال رشد است، هشدار میدهند. بدافزار IoT-reaper نزدیک به دو میلیون دستگاه را آلوده کرده و به طور مداوم با سرعت غیرعادی ۱۰۰۰۰ دستگاه جدید در روز رشد میکند. برای حدس قصد هکرهایی که پشت این بدافزار هستند زود است اما با توجه به حملات DDoS قبلی که اصولا اینترنت را از بین میبرند، سازمانها باید مکانیزمهای دفاعی مناسب را قبل از انجام حمله ایجاد کنند.

۲۲/۱۰/۲۰۱۷ -

افشای آسیبپذیری اجرای کد از راه دور در کروم توسط مایکروسافت

تیم تحقیقات امنیتی مایکروسافت، یک آسیبپذیری اجرای کد از راه دور در مرورگر کروم را افشا کرد. این آسیبپذیری که با شناسهی CVE-2017-5121 شناسایی میشود، ماه گذشته توسط گوگل در انتشار کروم۶۱ نشانه گرفته شد، اما این کمپانی هنوز جزئیات آن را افشا نکرده بود. تجزیه و تحلیل محققان مایکروسافت نشان داد که این آسیبپذیری یک قابلیت اجرای کد دلخواه در فرآیند رندر کروم است.

۲۲/۱۰/۲۰۱۷ -

رازی که فاش شد: هک پایگاه داده آسیبپذیریهای مایکروسافت در سال ۲۰۱۳

بر اساس گفتههای کارمندان قبلی مایکروسافت در مصاحبه با رویترز، فاش نمودهاند که در سال ۲۰۱۳ هکرها به این شرکت حمله نموده و پایگاه دادهای از آسیبپذیریهایی که هنوز وصله نشده و میتوانند کامپیوترها را تحت تاثیر قرار دهند سرقت نمودهاند. سرقت این اطلاعات حساس که به دلیل امنیت پایین این پایگاه داده بوده مخفی نگاه داشته شده و هنوز هم مایکروسافت در قبال فاش آن سکوت اختیار نموده است.

۲۱/۱۰/۲۰۱۷ -

بهرهبرداری گسترده از ویژگی DDE مایکروسافتآفیس برای توزیع بدافزار

خیلی زود پساز اینکه جزئیات تکنیک حملهی DDE منتشر شد، محققان گروه امنیتی سیسکوتالوس در مورد کمپین حملهای که بهطور فعال از این تکنیک حمله، با یک تروجان دسترسی از راه دور به نام DNSMessenger علیه چندین سازمان، بهرهبرداری میکردند، گزارش دادند. اکنون هکرهایی پیدا شدهاند که از Necurs Botnet برای توزیع باجافزار Locky و تروجان بانکی TrickBot با استفاده از اسناد Word، که تکنیک حملهی DDE جدید را فراهم میکند، استفاده میکنند. یک کمپین اسپم بدافزار جداگانهی دیگر نیز با استفاده از اکسپلویت DDE مایکروسافتآفیس بدافزار Hancitor را توزیع میکند.

۲۱/۱۰/۲۰۱۷