اخبار امنیتی

-

افشای دادههای حساس بهدلیل پیکربندی غلط Django

خلاصه: محققان امنیتی دهها هزار برنامه Django را کشف کردهاند، که دادههای حساس را افشا میکنند. این حادثه بهدلیل غیرفعال نکردن حالت اشکالزدایی (Debug mode) اتفاق میافتد.

۰۳/۰۴/۲۰۱۸ -

استفاده از آسیبپذیری ۵ ساله برای استخراج مونرو روی سرورهای لینوکسی

خلاصه: یک گروه هکری پس از بهرهبرداری از آسیبپذیری ۵ ساله CVE-2013-2618 که یک آسیب پذیری در Cacti (یک ابزار مانیتورینگ شبکه متن باز مبتنی بر PHP) میباشد، با نصب یک استخراجکنندهی مونرو بر روی سرورهای لینوکسی، حدود ۷۵۰۰۰ دلار استخراج کرده است. توجه داشته باشید که اجرای سیستمهای وصله نشده برای ۵ سال، یک اشتباه امنیتی بزرگ از طرف صاحبان و مدیران سیستمها است.

۲۵/۰۳/۲۰۱۸ -

تروجان اندرویدی جدید TeleRAT علیه کاربران ایرانی

خلاصه: محققان امنیتی یک تروجان اندرویدی جدید بهنام TeleRAT را کشف کردهاند که از API بات تلگرام برای ارتباط با سرور کنترل و فرمان (C&C) و استخراج داده، استفاده میکند. بهنظر میرسد که TeleRAT برای هدف قرار دادن اشخاص در ایران به وجود آمده است. بهگفتهی کارشناسان، بدافزار TeleRAT از طریق برنامههای ظاهرا قانونی و همچنین از طریق کانالهای قانونی و البته ناسازگار تلگرامی ایران، توزیع میشود.

۲۵/۰۳/۲۰۱۸ -

آسیبپذیری DoS بر روی محصولات Fusion و Workstation

خلاصه: VMware از یک آسیبپذیری DoS که با شناسهی CVE-2018-6957 ردیابی میشود در Workstation ۱۲.x و ۱۴.x و و Fusion 10.1.1 و ۱۰.x بر روی محصولات OS X خبر داد. این آسیبپذیری فقط درصورتی که VNC بهصورت دستی بر روی workstation و Fusion فعال شدهباشد، میتواند مورد بهرهبرداری قرار گیرد.

۱۸/۰۳/۲۰۱۸ -

خطر هک برای همه نسخههای ویندوز! آسیبپذیری بحرانی پروتکل ارتباط از راه دور ویندوز

یک آسیبپذیری بحرانی روی پروتکل ارایه دهنده گواهینامه امنیتی به نام CredSSP وجود دارد که همه نسخههای ویندوز را تحت تاثیر قرار میدهد. این آسیبپذیری به هکرها اجازه میدهد که از پروتکلهای ارتباط از راه دور محبوب RDP و WinRM سو استفاده نموده و اقدام به سرقت اطلاعات و اجرای کد مخرب روی کامپیوتر قربانی نمایند. مایکروسافت در بهروزرسانی جدید خود این آسیبپذیری را وصله نموده است.

۱۴/۰۳/۲۰۱۸ -

آسیبپذیریهای بحرانی در Samba

خلاصه: توسعهدهندگان پروژهی Samba نسخهی جدیدی از این برنامهی متنباز را منتشر کردهاند که دو آسیبپذیری بحرانی را رفع میکند.

۱۴/۰۳/۲۰۱۸ -

سازمانهای خاورمیانه در معرض یک کمپین جاسوسی سایبری

خلاصه: یک کمپین جدید با شباهتهایی به MuddyWater کشف شدهاست که سازمانهایی را در خاورمیانه و آسیای مرکزی هدف قرار میدهد. در این کمپین، مهاجم تلاش میکند تا خود را بهجای سازمانهای دولتی جا بزند. گفته میشود که این کمپین از روشهای مبهمسازی مشابه با MuddyWater استفاده میکند.

۱۳/۰۳/۲۰۱۸ -

تروجان کنترل راه دور FlawedAmmy

خلاصه: مهاجمان تروجان کنترل از راه دور FlawedAmmyy را از طریق عامل تهدید TA505 توزیع میکنند. این کمپین ایمیلی در تاریخ ۵ و ۶ مارس ۲۰۱۸ اتفاق افتاده است و حاوی پیوستهای زیپشدهای است که کد جاوااسکریپتی را از سرور مهاجمان دانلود و اجرا میکند. تروجان FlawdAmmyy بر پایهی کد منبع منتشرشدهی ابزار Ammy Admin است.

۱۲/۰۳/۲۰۱۸ -

کمپینهای استخراج رمز-ارز علیه سرورهای ویندوزی، Redis و Apache solr

خلاصه: محققان بهتازگی دو کمپین جداگانه را کشف کردهاند که در این هفته بسیار فعال بوده و سرورهای ویندوزی، Redis و Apache Solr را هدف قرار دادهاند. هدف اصلی این کمپینها استخراج رمز-ارز است. در این دو کمپین مهاجمان سرورهای آسیبپذیر را در دست گرفته و بدافزار استخراج رمز-ارز را بر روی آن مستقر میکنند.

۱۱/۰۳/۲۰۱۸ -

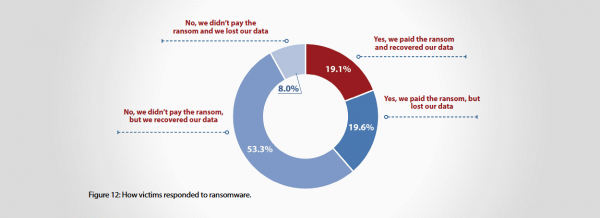

تنها نیمی از پرداختکنندگان باج قادر به بازیابی فایلهایشان میشوند

خلاصه: پشتیبانگیری بهموقع، هنوز هم کارآمدترین دفاع در برابر آلودگی احتمالی به باجافزار است. یک نظرسنجی گسترده از حدود ۱۲۰۰ متخصص امنیت فناوری اطلاعات در ۱۷ کشور نشان میدهد که فقط نیمی از قربانیانی که در سال گذشته به باجافزار آلوده شدهاند قادر به بازیابی فایلهای خود پس از پرداخت باج بودهاند. از تمام قربانیان که به باجافزار آلوده شدند، ۶۱.۳ درصد تصمیم گرفتهاند که هیچ هزینهای پرداخت نکنند. که از این میزان ۸ درصد فایلهای خود را از دست دادهاند، این درحالی است که ۵۳.۳ درصد دیگر فایلهای خود را بازیابی کردهاند.

۱۰/۰۳/۲۰۱۸