خلاصه: کارشناسان امنیتی، آسیبپذیری در سیمکارتهای تلفن همراه کشف کردهاند که دو سال است بستری برای مهاجمین فراهم کرده تا اطلاعات حریم خصوصی کاربران را سرقت کنند. اکسپلویت کشفشده از لحاظ پیچیدگی و کارایی، استاکسنت این حوزه خوانده میشود.

پژوهشگران امنیتی آسیببپذیری ناشناختهای را در سیمکارتهای تلفن همراه شناسایی کردند که گفته میشود اکسپلویت مربوط به آن با نام سیمجکر، بیش از دو سال است که توسط هکرها برای سرقت اطلاعات حریم خصوصی کاربرانِ بسیاری از اپراتورهای سراسر جهان استفاده میشود. پیش از آن که هرگونه اطلاعاتی در مورد این حمله به شما بدهیم بهتر است بدانید که سیمجکر در چنان سطحی از پیچیدگی و توانایی قرار دارد که کارشناسان آن را نه تنها غیرقابل مقایسه با حملات گذشته در نظر گرفتهاند بلکه سیمجکر را یادآور حمله استاکسنت میدانند.

سیمجکر چگونه عمل میکند؟

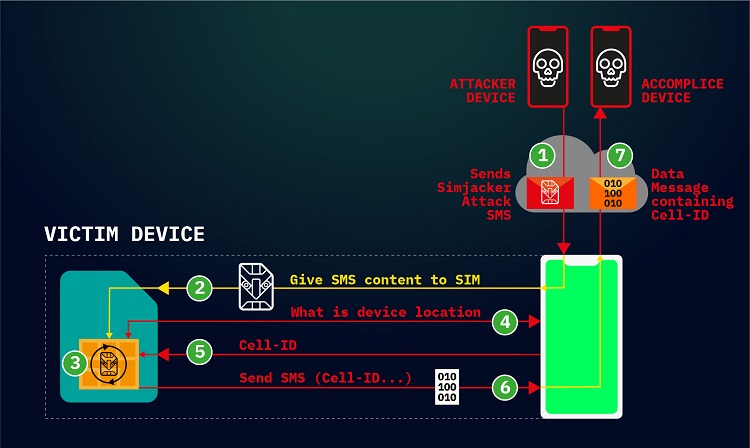

در ابتدا مهاجم برای تلفن همراه هوشمند قربانی پیامکی را ارسال میکند. وی برای ارسال این پیامک میتواند از یک تلفن همراه، یک مودم GSM یا یک حساب کاربری متصل به A2P استفاده کند. این پیامک شامل تکه کد شبه جاسوسی و از جنس دستورات سیمتولکیت یا به اختصار STK است. دستورات سیمتولکیت مجموعهای از دستورات و برنامهها هستند که نحوه برقراری ارتباط سیمکارت با محیط بیرونی را تعیین میکنند. سیمتولکیت با پروگرام شدن در سیمکارت میتواند تعاملات بین برنامههای شبکه و کاربر نهایی را برقرار سازد و دسترسی به شبکه را کنترل کند.

این دستورات میتوانند خود را به سیمکارت درون تلفن همراه برسانند ولی برای اجرا شدن به بخشی از نرمافزار موجود در سیمکارت به نام S@T Browser لازم دارند. بدین منظور از کتابخانه S@T Browser به عنوان محیط اجرایی در سیمکارت استفاده میکنند. با اجرا شدن دستورات سیمتولکیت، موقعیت مکانی و سایر اطلاعات حساس تلفن همراه مانند IMEI درخواست میشود و تحت یک پیامک دیگر این اطلاعات برای مهاجم ارسال میشود.

نکته جالب توجه این است که قربانی در هیچ یک از مراحل حمله بویی نمیبرد، چرا که در صندوق پیام وی هیچ نشانی از پیامک مخرب دریافتی و یا حتی پیامکی که اطلاعات را از گوشی وی ارسال کرده است وجود ندارد.

چه چیزی این حمله را منحصر به فرد کرده است؟

این حمله از دو جهت اهمیت بسیاری دارد. مورد اول در رابطه با روش ساده و متفاوتی است که این حمله برای ارسال بدافزار اتخاذ کرده است. تاکنون سناریوهای حمله با ارسال پیامک اغلب به این صورت بودند که مهاجم پیامکی شامل یک لینک مخرب و یک پیام ترغیبکننده برای کاربر ارسال میکرد تا کاربر را فریب دهد. در صورتی که کاربر لینک مخرب را باز میکرد، راه ورود بدافزار را به تلفن همراه خود میگشود. اما در حمله سیمجکر، کد بدافزار خود به صورت مستقیم از طریق پیامک به تلفن همراه کاربر نفوذ میکند و دیگر نیاز نیست تا مهاجم با روشهای مختلف کاربر را ترغیب به باز کردن لینکهای مختلف کند. این در حالی است که اصلاً کاربر از دریافت چنین پیامکی و به طور کلی گرفتار شدن در چنین حملهای باخبر نمیشود.

مورد دیگری که این حمله را ویژه و خاص کرده است جامعه آماری وسیعی است که به این حمله آسیبپذیر هستند. همانطور که گفتیم بدافزار (کدهای مخرب درون پیامک دریافتی) برای اجرا شدن از نرمافزار S@T Browser کمک میگیرد. نرمافزار S@T Browser اگرچه قدیمی است اما نرمافزار چندان شناخته شدهای نیست و بسیاری از مشخصات آن پس از ۲۰۰۹ دیگر به روزرسانی نشدهاند. از اهداف اولیه و پرکاربرد آن میتوان به گرفتن موجودی از طریق سیمکارت اشاره کرد. با توجه به این که پروتکل S@T در بسیاری از اپراتورهای سراسر جهان استفاده میشود بنا به گزارش شرکت امنیتی ادپتیوموبایل (AdaptiveMobile) حداقل سی کشور و به عبارت دیگر بیش از یک میلیارد نفر در خطر این نوع حمله قرار دارند. این نرمافزار میتواند روی طیف گستردهای از سیمکارتها نصب شود. در این مورد حتی سیمکارتهای نسل جدیدی یعنی eSIMها نیز استثنا نیستند و آنها نیز نسبت به این حمله آسیبپذیرند. قابل ذکر است که eSIM سیمکارتی است که در دل دستگاه هوشمند قرار میگیرد و برخلاف سیمکارتهای نسل قبل (مینیسیم، میکروسیم و نانوسیم) امکان تعویض آن وجود ندارد، بلکه به صورت تراشهای الکترونیکی و در ابعاد کوچکتر، توسط کارخانه سازنده روی مادربورد نصب میشود و فعالسازی سیمکارت توسط اپراتور، به صورت نرمافزاری و از راه دور انجام میشود.

فراتر از اطلاعات مکانی

مطمئناً مسیر خلاقانهای که سیمجکر باز کرده است تا مدتها توسط مهاجمین به شیوههای مختلف قابل بهرهبرداری باقی میماند. از آنجا که با این روش مهاجم میتواند دسترسی کاملی به مجموعه دستورات STK داشته باشد تنها کافی است تا با تغییر متن کد، دستورات مختلفی را به سیمکارت صادر کند. از جمله:

- پخش صدا

- ارسال پیامهای کوتاه

- برقراری تماس

- ارسال پیامهای USSD

- ارائه اطلاعات تلفن همراه قربانی (اطلاعات مکانی، IMEI، باتری، شبکه، زبان)

رفع این آسیبپذیری و منع این حمله

کلید جلوگیری از چنین حملاتی در دست اپراتورهای تلفن همراه قرار دارد. این سازمانها باید پیامهای مشکوکی که حاوی دستورات S@T Browser هستند را آنالیز و بعضاً مسدود کنند. در اقدامی فراتر نیز میتوانند تنظیمات امنیتی این نرمافزار را تغییر دهند یا به کلی این نرمافزار را حذف و متوقف کنند. البته دو مورد اخیر شاید راهکارهای سریع و سادهای نباشد.

چه برداشتی از ظهور حمله سیمجکر میتوان کرد؟

سطح این حمله نشان میدهد که مهاجمین برای حمله به اپراتورهای تلفن همراه، دیگر تنها به سوءاستفاده از شبکههای ناامن بسنده نمیکنند، بلکه آنها با ترکیب پیچیدهای از پروتکلها، تکنیکهای بسیار پیشرفتهای خلق کردهاند. سیمجکر فراتر از تصوراتی است که کارشناسان نسبت به دامنه و امکانپذیری این نوع حملهها داشتند. به طوری که کارشناسان امنیتی شرکت ادپتیوموبایل بر این باورند که جهش و پیشرفتی که مهاجمین در اکسپلویت سیمجکر نسبت به حملات گذشته خود داشتهاند به شدت گسترده و قابل قیاس با تحولی است که استاکسنت در دنیای بدافزارها ایجاد کرد.