خلاصه: از ماه ژانویه امسال یک گروه ناشناس چندین سرور به شبکه تور اضافه کردند تا با استفاده از آنها حمله خلع (استریپینگ) SSL را بر روی کاربرانی انجام دهند که به سایتهای مربوط به بیتکوین از طریق سرویس تور دسترسی دارند.

با توجه به گزارشی که روز یکشنبه توسط یک گروه مستقل از محققین امنیتی و سازمان ارائهدهنده نرمافزار سرورهای تور موسوم به Nusenu منتشر شد،این حمله بسیار گسترده و پایدار بوده است. بهطوریکه تا ماه مه، مهاجمین یکچهارم کل روترهای خروجی شبکه تور را در مالکیت خود داشتند. منظور از روترهای خروجی، روترهایی است که ترافیک کاربران در شبکه تور از طریق آنها خارج میشود و وارد شبکه اینترنت عمومی میشود. گزارش گروه امنیتی Nusenu نشان میدهند که مهاجمین در زمان اوج فعالیتشان ۳۸۰ سرور خروجی تور را در دسترس داشتند بدون آنکه کسی متوجه فعالیت آنان شود. هدف اصلی این گروه مرموز معلوم نیست اما به نظر میآید که حمله آنها تنها بهمنظور دزدی و سود بردن از طریق سایتهای مرتبط با بیتکوین باشد.

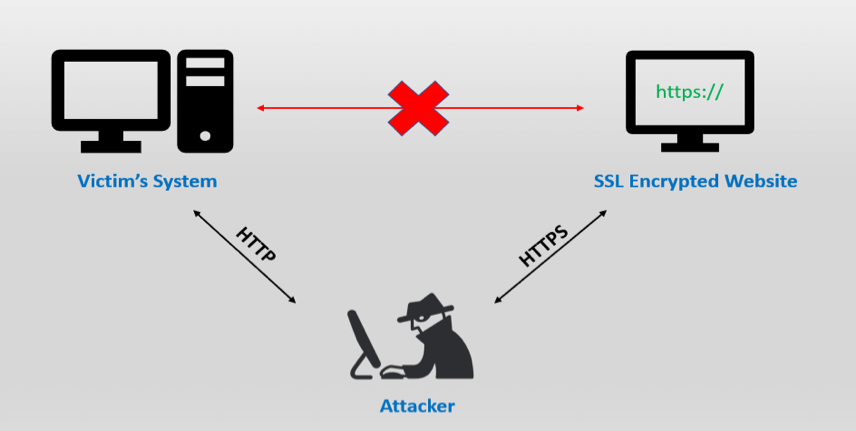

بر اساس گفته محققان این گروه، حمله مردی در میان را با دستکاری ترافیک خروجی از شبکه تور انجام دادهاند. مهاجم برای ناامن کردن SSL، درخواست کاربر برای سرور HTTPS را متوقف میکند و خود یک اتصال HTTPS با سرور برقرار میکند. در این حالت اتصال ناامنی HTTP که با کاربر دارد همانند پلی میان آنها عمل میکند (شکل زیر). بنابراین این حمله که با استفاده از تکنیک «خلع SSL» انجام شده است، به مهاجمان امکان این را میدهد که ترافیک پروتکل امن HTTPS کاربران را به پروتکل ناامن HTTP تبدیل کنند.

بر اساس تحقیقها، Nusenu میگوید هدف اصلی آنها از حمله خلع SSL این بوده است که که بتوانند آدرس مربوط به سرویسهای میکس بیتکوین را با آدرس بیتکوین خودشان تعویض کنند.

سرویسهای میکس بیتکوین بهطور خلاصه وظیفه پولشویی بیتکوین را دارند و نحوه کار آنها بهاینترتیب است که آنها برای ارسال بیتکوین از یک آدرس به آدرس دیگر پول را به مقادیر کوچکتر تقسیم میکنند و آنها را بین هزاران آدرس بیتکوین جابهجا میکنند و سپس آنها را به آدرس اصلی میرسانند. هکرها با تغیر این آدرس میتوانستند بدون متوجه شدن سرویس (مخلوطکننده) میکسر و کاربر بیتکوین آنها را به سرقت ببرند. قابل ذکر است که تغییر دادن آدرسهای تراکنشهای بیتکوین حمله جدیدی نیست اما تابهحال حملهای با این وسعت انجامنشده بوده است.

محققان Nusenu میگویند با توجه به ایمیل آدرسی که برای سرورهای آلوده استفادهشده است آنها توانستهاند حداقل ۹ خوشه آلوده از سرورهای خروجی تور را شناسایی کنند که در ۷ ماه گذشته اضافهشدهاند. در زمان اوج کاری آنان که روز ۲۲ مه بوده است آنها ۳۸۰ سرور تور را در دسترس خود داشتهاند که برابر ۲۳.۹۵% سرورهای خروجی تور بوده است که هر کاربر به احتمال یکچهارم امکان این را داشته است که به این سرورهای آلوده برخورد کند.

گروه Nusenu میگوید که از ماه مه به ادمینهای سرورها در مورد این موضوع خبر داده است و پس از آخرین خاموشی روترهای مهاجمین در تاریخ ۲۱ ماه ژوئن، قابلیت حمله این گروه بهشدت کم شده است. اما هنوز برخی شواهد نشان میدهد که مهاجمان هنوز بیشتر از ۱۰ درصد از سرورهای خروجی تور را در دسترس دارند.

بر اساس گفته محققان دلیل اینکه هنوز حمله ادامه دارد این است که پروژه تور به همه اجازه میدهد که یک سرور تور بدون هیچ احراز هویت و فعالیت اضافهای به شبکه تور اضافه کنند و به دلیل ناشناس بودن شبکه تور این کار منطقی است اما به گفته آنان حداقل باید تمهیداتی برای گرههای خروجی شبکه در نظرگیرند تا این مشکل پیش نیاید.

قابل توجه است که حمله مشابهی نیز در سال ۲۰۱۸ انجامشده بود که هدف آن گرههای خروجی شبکه تور نبودند بلکه پروکسیهای tor-to-web بودند که اجازه دسترسی به دامنههای .onion را بدون اتصال به شبکه تور به کاربران میدادند. در آن زمان گروه امنیتی Proofpoint گزارش داد که حداقل یک سرویس پروکسی تور در حال جابهجا کردن آدرسهای بیتکوینهایی است که مربوط به درگاه پرداخت باجافزار بودهاند. با این کار آنها پول قربانیها را میدزدیدند بدون آنکه کلید رمزگشایی به آنها داده شود.