خلاصه: محققان کشف کردهاند که به دلیل وجود نرمافزارهای دائمی (Firmware) امضا نشده روی برخی اجزای سیستمهای کامپیوتری، این سیستمها در معرض هک از راه دور قرار دارند. این آسیبپذیری ارتباطی به نوع سیستمعامل نداشته و میلیونها دستگاه تولید شده برندهای معروف همچون دل، لنوو و اچپی در معرض خطر هستند.

محققان چندین نرمافزار دائمی (Firmware) امضاء نشده را در اجزای مختلف سیستمهایی مانند آداپتورهای وایفای، هابهای USB و دوربینهای مورد استفاده در سیستمهای تولید شده شرکتهای Dell، لنوو، hp و دیگر سازندههای بزرگ، کشف کردند.

نقص موجود در این اجزاء به مهاجمان اجازه میدهد که میلیونها سیستم ویندوز و لینوکس را به خطر بیاندازند و در اختیار خود بگیرند، دادهها را استخراج کنند، عملکرد سیستم را مختل کرده و همچنین روی سیستم بدافزار قرار دهند.

هنگامیکه اجزای سیستم آلوده میشوند، به مهاجمان این امکان را میدهد که بدافزارهایی روی سیستم قرار دهند که توسط هیچ مکانیزم امنیتی نرمافزاری امکان کشف آنها وجود ندارد.

مشکل اصلی این است که بسیاری از دستگاههای جانبی بررسی نمیکنند که نرمافزار دائمی قبل از اجرای کد به طور صحیح با یک کلید عمومی/خصوصی با کیفیت بالا امضا شده است یا خیر.

این به این معناست که اجزای لیست بالا هیچ راهی برای تایید اعتبار نرمافزار دائمی بارگذاری شده توسط دستگاه را ندارند و این میتواند به نفع مهاجم باشد و به سادگی میتواند یک نرمافزار ایمیج مخرب یا آسیبپذیر را اضافه کند و در نتیجه توسط اجزا به صورت کورکورانه پذیرفته میشود و اجازه اجرا روی دستگاه به آن داده میشود.

در نتیجه، نرمافزار امضا نشده در آداپتورهای وایفای، هاب USB، ترکپد، دوربینهای لپتاپ و کارتهای رابط شبکه مسیرهای مختلفی را برای مهاجمان مخرب برای تسخیر لپتاپ و سرورها فراهم میکند.

محققان سناریوی بسیار ساده و قدرتمند زیر را برای یک حمله توضیح میدهند.

- مهاجم از طریق روشهایی، مثل بدافزارهایی که از طریق ایمیل یا یک وبسایت مخرب، تحویل داده میشوند به یک دستگاه دسترسی پیدا میکنند و با داشتن سطح دسترسی کاربر، مهاجم میتواند نرمافزار میانی مخرب را برای اجزاء آسیبپذیر بنویسد.

- اگر این مؤلفه نیازی به امضای صحیح نرمافزار میانی نداشته باشد، کد مهاجم بارگیری و اجرا میشود.

- مهاجم سپس میتواند از قابلیتهای منحصر به فرد و امتیازات آن مؤلفه برای حملات بعدی استفاده کند.

به عنوان مثال، اگر سختافزار مخرب در آداپتور شبکه درج شود، به مهاجمان اجازه شنود، کپی کردن،تغییر مسیر یا تغییر دادن ترافیک را میدهد که منجر به از بینرفتن دادهها، حملات مرد میانی و دیگر حملات میشود.

نرمافزار میانی ناامن در لوازم جانبی

محققان Eclypsium آسیبپذیری برخی از نرمافزارهای میانی در برندهای مختلف کامپیوتر مثل لنوو، دل و آداپتور USB را توضیح میدهند.

تاچپد و TRACKPOINT در لپتاپهای لنوو:

محققان یک لپتاپ Lenovo ThinkPad X1 Carbon 6th Gen را تجزیه و تحلیل کردند که از نرمافزار میانی زیر استفاده میکرد.

نرمافزار لمسی: pr2812761-tm3288-011-0808.img

نرمافزار TrackPoint: PSG5E5_RANKA_fv06.bin

هردو نرمافزار میانی دارای مکانیزم بروزرسانی ناامن هستند و نیازی به تصدیق امضای رمزنگاری قبل از اعمال بهروزرسانی ندارند.

همین به مهاجمان اجازه میدهد تا ایمیج نرمافزار میانی را تغییر دهند و از طریق نرمافزار بتوانند کدمخرب دلخواه خودشان را در این مؤلفهها اجرا کنند.

سیستم عامل دوربین HP Wide Vision FHD در لپ تاپ های HP:

بهروزرسانی نرمافزار میانی توسط اجزای HP بدون رمزنگاری و فاقد بررسی اصالت است.

همچنین این نرمافزار میانی شامل هیچ شکلی از امضای رمزنگاری یا سایر اطلاعات اصالت نیست.

آداپتور وایفای در لپتاپ Dell XPS:

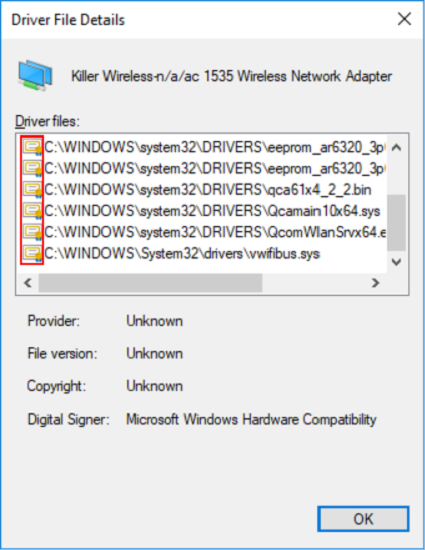

در طی این تحقیق، متخصصان این نقص را نشان میدهند که امکان تغییر نرمافزار میانی آداپتور وایفای توسط لپتاپهای Dell XPS 15 9560 که ویندوز۱۰ دارند ، وجود دارد.

در تصویر بالا، تصویر سختافزار برای آداپتور وایفای بدرستی توسط درایورها امضا شده و همچنین نماد گواهینامه نمایش داده شده است.

زمانیکه محققان تصویر سختافزار را برای آداپتور وایفای اصلاح کردند، نماد گواهینامه از بین میرود.

![]()

مدل سواستفاده:

محققان نرمافزار میانی فاقد امضا را در یک چیپست کارت رابط شبکه (NIC) تست کردند، که بهطورخاص از چیپست Broadcom BCM5719 در NIC در این مشاهدات استفاده شده و معمولاً در سرورهای نسل فعلی از چندین تولیدکننده استفاده شده است.

در این اثباتیه، محققان محتویات بستههای شبکه BMC را رهگیری میکنند، محتویات را به بدافزارهایی که روی هاست در حال اجرا هستند ارائه میدهند و همچنین آنها میتوانند ترافیک BMC را بهصورت آنلاین اصلاح کنند.

حمله مخرب به NIC میتواند تاثیر عمیقی روی سرور داشته باشد، و سیستمعامل را از راه دور به خطر بیاندازد، ایجاد یک درب پشتی از راه دور، شنود و فیلتر کردن ترافیک شبکه و دور زدن فایروال سیستمعامل برای استخراج دادهها یا تحویل باج افزار از دیگر تأثیرهای مخرب این حمله است.

این عیبهای مهم به وضوح نشان میدهد که نرمافزار دایمی بدون امضاء میتواند منجر به ازبین رفتن دادهها، یکپارچگی و حفظ حریم خصوصی شود و میتواند به مهاجمان اجازه دهد امتیازاتی بدست بیاورند و از کنترل امنیتی پنهان بمانند.