خلاصه: مایکروسافت به تازگی وصلههای امنیتیای را برای ۶۷ آسیبپذیری، شامل دو نقص روز صفرم که بهصورت فعال توسط مجرمان سایبری مورد بهرهبرداری قرار میگیرند و دو باگ که بهصورت عمومی منتشر شدهاند، منتشر کرده است. بهطور خلاصه مایکروسافت ۲۱ آسیبپذیری بحرانی، ۴۲ آسیبپذیری مهم و ۴ آسیبپذیری با شدت کم را وصله کرده است. به کاربران شدیدا توصیه میشود که بهمنظور حفاظت از خود در برابر حملات فعال واقعی، بهروزرسانیهای امنیتی را سریعا نصب کنند.

زمان آن رسیده که برای آخرین وصلهی ماه May 2018 آماده شوید.

مایکروسافت به تازگی وصلههای امنیتیای را برای ۶۷ آسیبپذیری، شامل دو نقص روز صفرم که بهصورت فعال توسط مجرمان سایبری مورد بهرهبرداری قرار میگیرند و دو باگ که بهصورت عمومی منتشر شدهاند، منتشر کرده است. بهطور خلاصه مایکروسافت ۲۱ آسیبپذیری بحرانی، ۴۲ آسیبپذیری مهم و ۴ آسیبپذیری با شدت کم را وصله کرده است.

این بهروزرسانیهای امنیتی برای ویندوز، اینترنت اکسپلورر، Outlook، فریمورک .NET، مایکروسافت آفیس، مایکروسافت Hyper_V، ChakraCore، Azure IoT SDK و ... منتشر شدهاند.

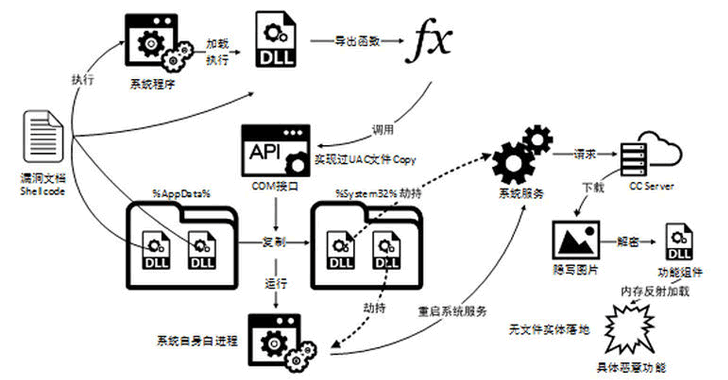

اولین آسیبپذیری روز صفرم (CVE-2018-8174) که بهصورت فعال در حملات استفاده میشود، یک آسیبپذیری اجرای کد از راه دور است که توسط شرکت امنیتی چینی Qihoo 360 کشف شد، و همهی نسخههای سیستمعامل ویندوز را تحت تاثیر قرار میدهد.

این آسیبپذیری که توسط محققان، "Double Kill" نامیده شده است، بسیار مهم است چراکه به یک مهاجم امکان گرفتن کنترل کامل سیستم تحت تاثیر واقع شده را میدهد. این کار با اجرای کد از راه دور از طریق راههای مختلف مانند وبسایت هک شده یا اسناد آفیس مخرب انجام میشود.

این آسیبپذیری در روشی که موتور VBScript با استفاده از آن به آبجکتها رسیدگی میکند وجود دارد.

محققان متوجه شدند که این آسیبپذیری در واقعیت توسط یک گروه پیشرفته مورد بهرهبرداری قرار گرفته است.

آسیبپذیری روز صفرم دوم، (CVE-2018-8120) یک آسیبپذیری افزایش امتیاز است که در کامپوننت Win32k ویندوز و در زمانی که در رسیدگی به آبجکتها شکست میخورد، اتفاق افتاده است.

بهرهبرداری موفق از آسیبپذیری میتواند به مهاجم امکان اجرای کد دلخواه در مد کرنل را داده و به آنها مجوز نصب برنامه یا بدافزار را بدهد.

این آسیبپذیری فقط ویندوز ۷، ویندوز سرور ۲۰۰۸ و ویندوز سرور ۲۰۰۸ R2 را تحت تاثیر قرار میدهد. این آسیبپذیری نیز بهصورت فعال توسط عوامل تهدید مورد بهرهبرداری قرار گرفته است، اما مایکروسافت جزئیاتی در رابطه با اکسپلویتهای واقعی ارائه نکرده است.

دو آسیبپذیری افشا شده

مایکروسافت به دو آسیبپذیری مهم ویندوز که جزئیات آنها بهصورت عمومی منتشر شدهبود نیز رسیدگی کرده است.

یکی از این آسیبپذیریها یک نقص کرنل ویندوز (CVE-2018-8141) است که میتواند منجر به افشای اطلاعات شود. و آسیبپذیری دیگر یک باگ ایمیج ویندوز (CVE-2018-8170) است که منجر به افزایش امتیاز میشود.

بهعلاوه بهروزرسانیهای ماه می ۲۰۱۸ بیش از ۲۰ مشکل بحرانی ، شامل انحراف حافظه در Edge و اینترنت اکسپلورر و آسیبپذیریهای اجرای کد از راه دور در Hyper-V و Hyper-V SMB را شامل میشود.

در همین حال، ادوبی نیز بهروزرسانیهایی را برای ۵ آسیبپذیری امنیتی منتشر کرده است. یک باگ بحرانی در فلش پلیر، سه آسیبپذیری در Creative Cloud و یک باگ مهم در Connect.

به کاربران شدیدا توصیه میشود که بهمنظور حفاظت از خود در برابر حملات فعال واقعی، بهروزرسانیهای امنیتی را سریعا نصب کنند.

برای نصب بهروزرسانیهای امنیتی به Setting --> Update & Security --> Windows Update --> Check for updates بروید و یا بهروزرسانیها را بهصورت دستی نصب کنید.