خلاصه: محققان بهتازگی دو کمپین جداگانه را کشف کردهاند که در این هفته بسیار فعال بوده و سرورهای ویندوزی، Redis و Apache Solr را هدف قرار دادهاند. هدف اصلی این کمپینها استخراج رمز-ارز است. در این دو کمپین مهاجمان سرورهای آسیبپذیر را در دست گرفته و بدافزار استخراج رمز-ارز را بر روی آن مستقر میکنند.

Server، Apache Solr و سرورهای Redis در این هفته توسط مجرمان سایبری مورد هدف قرار گرفتند. این مهاجمان با بهدست گرفتن سرورها و ماشینهای وصله نشده، به نصب بدافزار برای استخراج رمز-ارز (coinminer) پرداختند.

محققان بهتازگی دو کمپین جداگانه را کشف کردند که در این هفته بسیار فعال بوده و سرورهای ویندوزی، Redis و Apache Solr را هدف قرار میدادند.

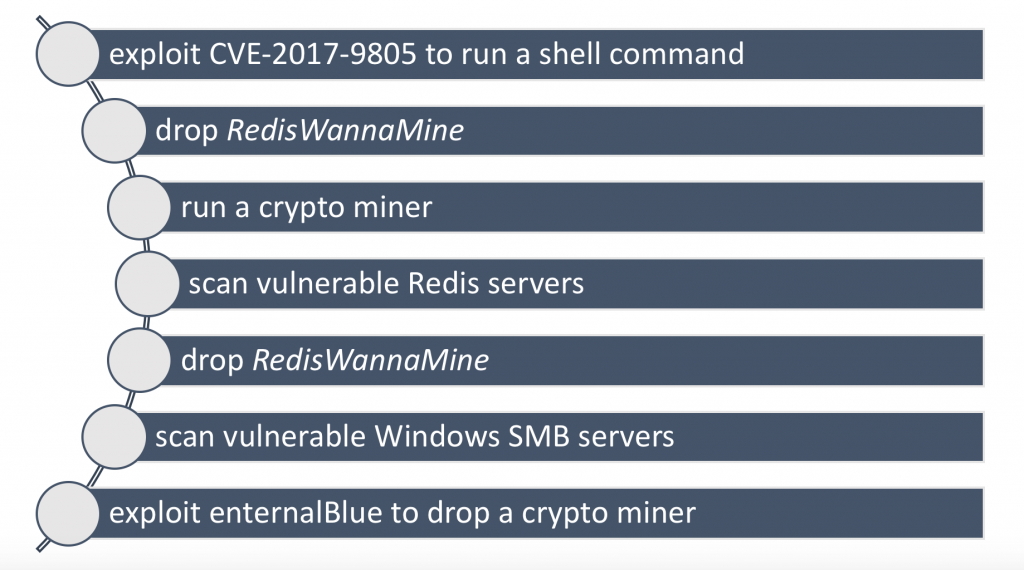

فعالترین این دو کمپین، کمپینی است که RedisWanaMine نام گرفته است، و به گفتهی محققان، مجرمان سایبری در این کمپین سرورها را با استفاده از اسکن اینترنت برای سیستمهایی که نسخههای قدیمی Redisرا اجرا میکنند بهدست میگیرند. نسخههای قدیمی Redis به اکسپلویت CVE-2017-9805 آسیبپذیر هستند.

هنگامی که مهاجمان به یک هاست دسترسی پیدا میکنند، بدافزار ReddisWannaMine را بر روی آن رها میکنند که در گام بعدی یک استخراجکنندهی رمز-ارز را نصب میکند. اما پس از آن کمپین ReddisWannaMine الگوی رفتاری کرممانند خود را نیز به نمایش میگذارد، چراکه مهاجمان از همین سرورهای آلوده شده برای اسکنهای حجیم و بهرهبرداری از اهداف دیگر استفاده میکنند.

مهاجمان این کمپین فقط سرورهای Redis را هدف قرار نمیدهند، بلکه بهدنبال سرورهای ویندوزی با پورتهای SMB در معرض دید نیز می گردند. در این موارد مهاجمان از اکسپلویتهای منتشر شدهی NSA مانند EternalBlue استفاده میکنند. سپس یک استخراجکنندهی رمز-ارز را بر روی سرور مستقر میکنند. استخراج رمز-ارز هدف اصلی این حملات است.

این اولین باری نیست که کمپینهای استخراج رمز-ارز سرورهای Redis را هدف قرار میدهند. در ماه گذشته نیز یک کمپین دیگر حدود یک میلیون دلار با استفاده از سرورهای Redis و OrientD استخراج کرد.

در کنار کمپین ReddisWannaMine یک گروه بسیار فعال دیگر نیز در این هفته کشف شد. این گروه سرورهای Apache Solr که وصلهی مربوط به CVE-2017-12629 را دریافت نکردهاند را هدف قرار داده است. دقیقا شبیه به حوادث ReddisWannaMine، مهاجمان بر روی آلوده کردن قربانیان با یک استخراجکنندهی رمز-ارز تمرکز کردهاند.

محققان با بررسی این کمپین، متوجه هیچ سازوکار خودکار برای توزیع این بدافزار نشدهاند، و این بهاین معنی است که اسکن و آلودگی از یک موقعیت مرکزی صورت میگیرد. گفته میشود تعداد تقریبی سرورهای تحت تاثیر قرار گرفته، حدود ۱۷۷۷ تخمین زده شده است.

در حالی که سرورهای Redis و ویندوزی، سیستمهایی جداگانه هستند، که وصله کردن آنها آسانتر است، در بیشتر موارد سرورهای Apache Solr در نرمافزارهای پیچیدهتری جاسازی شدهاند و وصله کردن آنها، آنطور که بهنظر میرسد آسان نیست، چراکه بهروز کردند Solr در برخی موارد باعث شکست سیستمهای داخلیای که به آن وابسته هستند میشود.