خلاصه: ویکیلیکس که از سال ۲۰۰۶ توسط ژولیان آسانژ بنا نهاده شد به عنوان یک منبع افشای اطلاعات سانسور شده عمدتا دولتی همیشه مورد توجه رسانههای جهان بوده است. یکی از این مجموعه افشای اطلاعات علیه آژانش اطلاعاتی امریکا است. ویکیلیکس تا کنون بسیاری از روشهای هک و جاسوسی این سازمان را افشا نموده است. به بهانه آخرین افشای اطلاعات سیا که روش هک و جاسوسی از کاربران لینوکسی و تعیین محل کاربران با استفاده از وایفای است افشاگریهای ویکیلیکس علیه سازمان سیا از ابتدای سال را مرور میکنیم.

آژانس اطلاعاتی امریکا یا سیا از ابزارهای مختلفی برای هک و جاسوسی از کاربران استفاده میکند. ویکیلیکس بسیاری از این روشها و ابزارها را تاکنون فاش نموده است. آخرین افشاگریها مربوط به هفته گذشته در مورد جاسوسی از کاربران لینوکسی و همچنین تعیین موقعیت افراد با استفاده از وایفایهای عمومی بود. در این گزارش این روشها و دیگر روشهای فاش شده را مرور میکنیم.

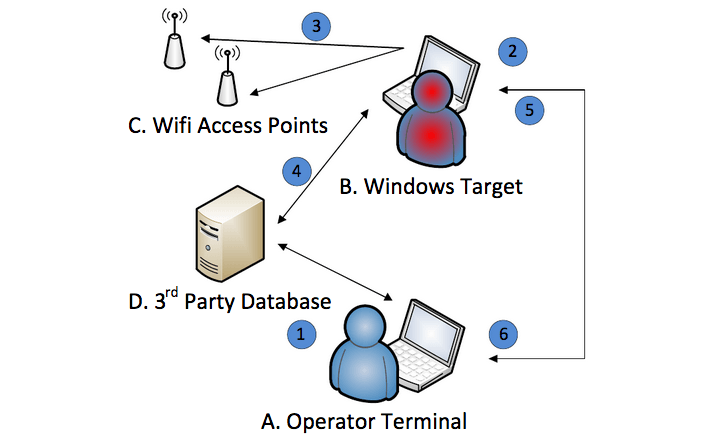

السا (ELSA) نام ابزاری است که سیا برای تعیین موقعیت مکانی قربانیان خود که از ویندوز استفاده میکنند بهره میبرد. به صورت خلاصه میتوان گفت این ابزار با استفاده از مشخصه هاتاسپاتهای عمومی و مقایسه آنها با پایگاه داده محل هاتاسپاتهای عمومی وایفای مکان فرد مورد نظر را مشخص میکند.

زمانی که ELSA روی یک سیستم مجهز به وایفای نصب میشود و دسترسی کامل به دستگاه پیدا میکند، با استفاده از سختافزار وایفای اقدام به اسکن مداوم شبکههای نزدیک میکند و مشخصه و آدرس فیزیکی آنها را به صورت رمز شده در دستگاه ذخیره میکند. بدافزار به صورت اتوماتیک اطلاعات را به سمت سرور ارسال نمیکند و اپراتور که همان هکر سازمان سیا است به صورت دستی و با استفاده از دیگر ابزارهای هک اطلاعات را از روی سیستم قربانی دانلود میکند. پس از دریافت اطلاعات با مقایسه با اطلاعات یک پایگاه داده از مکان هاتاسپاتهای وایفای عمومی مکان کاربر مشخص میشود.

پروژه بعدی فاش شده OutlawCountry نام دارد که سامانههای مبتنی بر لینوکس را هدف قرار داده است. هدف این پروژه این است که ترافیک خروجی از سیستم به سمت کامپیوترهای تحت کنترل سازمان سیا تغییر مسیر داده شود. نحوه انجام این روش با جزئیات اعلام نشده ولی به نظر میرسد هکرهای سیا با استفاده از اکسپلویتها و درهای پشتی سیا اقدام به تزریق یک ماژول در هسته لینوکس میکنند.

از ابتدای سال شمسی تاکنون ۱۴ افشاگری در مورد روشها و ابزارهای هک مورد استفاده سازمان سیا انجام شده که در ادامه به صورت مختصر آنها را معرفی میکنیم.

- ابزار Brutal Kagaroo برای نفوذ به کامپیوترهای ایزوله مبتنی بر ویندوز بدون نیاز به دسترسی مستقیم به این سیستمها استفاده میشود.

- فریمورک Cherry Blossom برای مانیتور کردن و کنترل فعالیتهای مبتنی بر اینترنت سیستمهای هدف با استفاده از ضعفهای امنیتی ابزارهای وایفای استفاده میشود.

- پروژه Pandemic به سرویسهای جاسوسی اجازه میدهد سرورهای ویندوزی را تبدیل به ماشینهایی برای حمله مخفیانه به دیگر کامپیوترهای مورد نظر بکند.

- جاسوسافزار Athena به منظور به کنترل کامل در آوردن ماشینهای ویندوزی از راه دور فارغ از اینکه چه نسخهای از ویندوز روی ماشین هدف نصب باشد استفاده میشود.

- دو بدافزار AfterMidnight و Assassin که ماشینهای ویندوزی را هدف قرار میدهد و سیستم قربانی را مانیتور کرده و کارهای آن را گزارش میدهند و امکان تزریق کد روی کامپیوتر قربانی را میدهند.

- بدافزار Archimedes که برای حمله مردی در میان علیه کامپیوترهای درون یک شبکه محلی به منظور جاسوسی استفاده میشود.

- ابزار Scribbles که برای تکه تکه کردن بیکنهای وب اسناد محرمانه به منظور پیگیری و تعقیب جاسوسها و خبرچینها استفاده میشود.

- فریمورک GrasShopper که به سازمان سیا اجازه میدهد که بدافزارهای سفارشی برای نفوذ به ویندوز و دور زدن حفاظت آنتیویروس درست کند.

- پروژه Marble که منبع کد یک ضد جرمشناسی محرمانه است که به منظور فریب و گیج کردن برای پنهان کردن منبع بدافزارّای خود مورد استفاده قرار میگیرد.

- اکسپلویت هک Dark Matter که سیا برای نفوذ به آیفونها و ماشینهای مبتنی بر مک استفاده میکند.

- ابزار جاسوسی Weeping Angel برای جاسوسی با استفاده از تلویزیونهای هوشمند با استفاده از میکروفون مخفی آنها مورد استفاده قرار میگیرد.

- ابزار اکسپلویت هک Year Zero که برای نفوذ به سختافزارها و نرمافزارهای محبوب استفاده میشود.