خلاصه: درب پشتی اندرویدی GhostCtrl میتواند از طریق هر برنامهای روی گوشی کاربر نصب شده و دست به سرقت اطلاعات بزند و امکان هر عملی را برای مهاجم فراهم کند.

مطابق نظر محققان شرکت ترند میکرو، این تهدید سه نسخه دارد و در نسخه آخر بسیار توانا شده است. این بدافزار میتواند هر داده ای را سرقت کرده، کنترل کامل دستگاه را به عهده گرفته و هر کاری را انجام دهد.

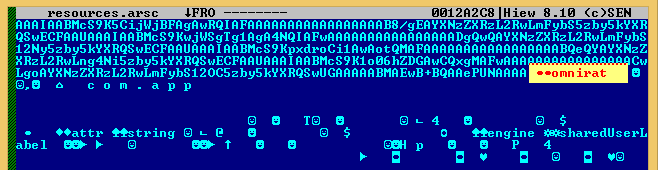

تصویر فوق از فایل resource.arsc درب پشتی GostCtrl نسخه ۳ گرفته شده است و نشان می دهد که نوعی amniRAT میباشد.

توانایی های درب پشتی GhostCtrl:

این بدافزار یک omniRAT است که قابلیت اجرا روی هر سیستمی را داشته و در فروشگاه های وب زیرزمینی با قیمتی بین ۲۵ تا ۷۵ دلار به فروش میرسد. ارتباط با سرور کنترل و فرمان آن رمزگزاری شده است و دستوراتی که دریافت می کند شامل کد عمل و Object DATA بوده که طبق نظر محققان، "مهاجمان را قادر می سازد هدف و محتوا را مشخص کنند، لذا بدافزاری بسیار انعطاف پذیر برای مجرمان اینترنتی است." بدافزار را می توان برای انجام کارهایی مانند نظارت بر دادههای سنسورهای تلفن در لحظه، دانلود تصاویر به عنوان تصویر پس زمینه، آپلود یک فایل دلخواه به سرور کنترل و فرمان، ارسال SMS و یا MMS سفارشی به تعداد مشخص شده توسط مهاجم و دانلود فایلها تعمیم داد؛ اما همچنان موارد غیر معمول دیگری نیز وجود دارد مانند:

● کنترل فرستنده مادون قرمز

● ضبط مخفیانه صدا یا فایل صوتی

● استفاده از تکنولوژی تبدیل متن به صدا

● حذف یا تغییر پسورد اکانت مشخص شده بوسیله مهاجم

● مجبور کردن تلفن به پخش افکتهای صوتی مختلف

● خاتمه دادن به تماس تلفنی جاری

● استفاده از بلوتوث برای جست و جو و اتصال به دستگاههای مختلف

همچنین می تواند هر نوع اطلاعات با ارزشی را به سرقت ببرد شامل:

تاریخچه تماسها، سابقهی پیامکها، مخاطبین، شماره تلفنها، شماره سریال سیمکارت، موقعیت، نسخه سیستم عامل اندروید، نام کاربری، WiFi، باتری بلوتوث و همچنین حالتهای صوتی، حالات محیط کاربری، سنسورها، دادههای دوربین، مرورگر و موارد جست و جو شده، مراحل و فرآیندهای دریافت سرویس، اطلاعات فعالیت کاربر و کاغذ دیواری یا پسزمینه تلفن همراه

مخفی کردن از قربانی:

محققان میگویند: «این بد افزار معمولا در لباس یک برنامه معروف مانند واتساپ یا Pokémon GO در می آید.

وقتی که برنامه اجرا می شود یک رشته از فایلهای منبع را به صورت Base64 رمزنگاری کرده و آن را مینویسد. چیزی که در واقع فایل اجرایی برنامه اندرویدی (APK) مخرب است. این برنامه مخرب بعد از آنکه به صورت پویا توسط APK پوششی اجرا شد، تقاضای نصب برنامه را از کاربر میکند. اجتناب از درخواست نصب بسیار مشکل است زیرا حتی اگر کاربر درخواست را لغو کند، بلافاصله از کاربر درخواست نصب میکند.» «زمانی که برنامه اجرا شد APK پوششی سرویسی را اجرا کرده که این امکان را به APK مخرب می دهد که در پس زمینه اجرا شود.»

بد افزار از کاربران مخفی است، بدین صورت که هیچ آیکونی ندارد و APK اصلی که توابع درب پشتی را دارد معمولا به صورت com.android.engine نامیده شده است و کاربر را گمراه میکند که یک برناه سیستمی است. زنجیره حملات نسخه سوم این بدافزار شامل تکنیکهای بسیار پیچیدهای برای مخفی کردن فعالیتهای مخرب خودش است.

طبق نظر محققان، این بد افزار در ترکیب با کرمِ دزدِ اطلاعاتِ RETADUP worm استفاده میشده است که ماشین های ویندوزی را هدف قرار داده است. ترکیب GhostCtrl با یک کرم دزد اطلاعات، بیانگر مسائل مهمی است. مهاجمان سعی کردند پایگاه خود را پوشش داده و اطمینان حاصل کردند که تنها نقاط پایانی آلوده نشدهاند. با توجه به استفاده گستردهی همهی افراد و سازمانها از تلفنهای همراه، قابلیتهای GhostCtrl میتواند خطرآفرین و هشداردهنده باشد.