اخبار امنیتی

-

باجافزار در هفتهای که گذشت: هفته چهارم تیر – پرتقال!

در هفتهای که همه توجهها به هک حسابهای توییتری بود، دنیای باجافزار هفته آرامی را سپری کرد. غیر از حمله باجافزاری به یک شرکت مخابراتی و نشت دادههای کاربران آن، خبر مهمی در این هفته مشاهده نشد.

۲۴/۰۷/۲۰۲۰ -

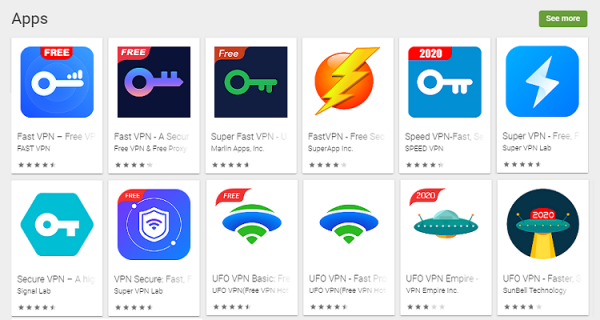

دیوار شیشهای vpnها

خلاصه: هفت نرمافزار ارائهدهنده VPN که پیش از این ادعا کرده بودند دادههای کاربران خود را ذخیره نمیکنند اخیراً به صورت سهوی، ۱.۲ ترابایت اطلاعات کاربران خود را در معرض دید عموم قرار دادهاند. این دادهها که روی یک سرور الستیک سرچ مشترک قرار داشته است که توسط محققین VPNMentor کشفشده است.

۲۲/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته سوم تیر – هفته آرام

در هفته آرام دنیای باجافزار، ورود جدی یک باجافزار به این دنیا را اعلام کردیم. نسخههای جدید باجافزارهای شناخته شده نیز از خبرهای ثابت هر هفته هستند.

۱۵/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته دوم تیر – بله، مک هم آنتیویروس میخواهد!

هفته دوم تیر ماه با یک بدافزار قدرتمند برای سیستمهای مک شروع شد. در این هفته صاحبان باجافزار Netwalker باج ۱.۱۴ میلیون دلاری دریافت کردند.

۱۵/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته اول تیر - باجخواهی در شبکه!

اولین هفته تابستان با نسخههای جدید زیادی در دنیای باجافزارها شروع شد. حملات باجافزاری به الجی و مورد حمله قرار دادن شبکه دستگاههای PoS از خبرهای مهم این هفته بود.

۱۵/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته چهارم خرداد – فعالیت در سکوت

در آخرین هفته بهار، دنیای باجافزار به آرامی سپری شد. در این هفته خبرهای داغی نداشتیم و چندباجافزار جدید و نسخههای جدید باجافزارهای موجود از خبرهای این هفته بودند.

۱۵/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته سوم خرداد – تسخیر شبکهها

در هفته سوم خردادماه حملات باجافزاری زیادی بخصوص روی شرکتها و سازمانهای شهری داشتیم. همکاری باجافزارها موجب خطرناکتر شدن این تهدیدات سایبری شده است.

۱۵/۰۷/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته دوم خرداد – همکاری باجافزارها!

پس از یک هفته آرام در دنیای باجافزار، هفته گذشته پر از اخبار مهم و داغ بود. از تیم شدن باجافزارها گرفته تا راهاندازی سایت جدید برای فروش اطلاعات قربانیان باجافزار، تنها چند خبر مهم این هفته بودند.

۲۸/۰۶/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته اول خرداد – آرامش قبل از طوفان؟!

در هفته نسبتا آرام دنیای باجافزار، تنها چند باجافزار جدید دیده شد. البته حمله باجافزاری به یک دانشگاه امریکایی و کمپین هرزنامهای علیه کاربران ایتالیایی از خبرهای مهم هفته پیش بودند.

۲۸/۰۶/۲۰۲۰ -

باجافزار در هفتهای که گذشت: هفته چهارم اردیبهشت- نوآوری بدون توقف!

هفته انتهایی اردیبهشت پر بود از حملات باجافزاری و سرقت اطلاعات که اکنون به باجافزار گره خورده است. استفاده باجافزارها از روشهای جدید تشخیص و مبارزه با آنها را سخت نموده است.

۲۸/۰۶/۲۰۲۰